In den letzten Monaten und Wochen häufen sich die Meldungen, dass Firmen, Behören und weitere Firmen zum Teil herbe Ausfälle durch Viren, Trojaner und anderen Schadcode erleben. Waren es früher noch schlechte Emails in gebrochenem Deutsch mit Zeichenfehlern, sind es heute sehr gut gemachte Emails mit angeblichen Bewerbungen oder Kopien von Emails, die man selbst tatsächlich mal geschrieben hat. Die Hemmschwelle, auf solche „bekannten “ Emails zu klicken, sinkt ungemein. Hier kann ein falscher Klick schon dazu führen, dass der Computer übernommen wird. Nach einer Übernahme wird häufig Schadcode nachgeladen, der dann das Netzwerk weiter ausspäht, Daten vernichtet und/oder verschlüsselt und danach eine Lösegeldforderung anbringt. Mit einigen kleinen Änderungen in der Infrastruktur kann man sich allerdings vor einem kompletten Ausfall schützen und seine Daten retten.

Möglichkeiten zum Schutz

Backups… Backups… Backups…

Das Thema ist ungefähr so alt wie das Erzeugen von Daten, wird aber immer noch zum Teil sehr fahrlässig behandelt. Das man von seinen Daten ein Backup haben sollte ist klar, aber hat man wirklich ein Auge auf seine Daten, die Backups, die Meldungen und Warnungen, die jeden Tag so reinkommen?

Es gibt mittlerweile einige gute Backup-Programme, die (je nach Größe der Umgebung und Anzahl der Systeme) zum Teil sogar kostenfrei verfügbar sind. Selbst wenn es das Backup-Programm nicht kostenfrei gibt, was ist Ihnen lieber: Ein- bis zweitausend Euro für ein ordentliches Backup ausgeben oder Ihre GESAMTEN Firmendaten zu verlieren. Unwiderruflich.

Ich habe mehrfach mit Kunden gesprochen die der Meinung sind, dass das gar nicht so schlimm wäre, weil ja eigentlich auch alles in Papierform vorliegt. In diesen Fällen hat meist schon eine Wartung am Server inkl. Downtime gereicht, damit recht zeitig nachgefragt wurde, „wie lange das denn noch so dauern wird“, da niemand mehr wirklich arbeiten konnte. Das ist aber alles schon bekannt, ohne IT geht halt nix mehr heutzutage.

Problematisch beim Thema Backup wird es, wenn man sich anschaut, wie genau gesichert wird. Externe Festplatten direkt und dauerhaft am Server angeschlossen, Bänder die einfach von Montag bis Freitag durchgetauscht werden und grundsätzlich direkt auf das Bandlaufwerk gelegt werden, Netzwerk-Speicher mit einer Mitgliedschaft in der Windows Active Directory und vieles weitere ist leider auch keine Seltenheit. Kommt es nun zu einem Virenbefall, ist es mittlerweile nicht selten, dass erstmal Informationen eingeholt werden, dann Backup-Daten unbrauchbar gemacht werden und danach die Live-Daten gelöscht oder verschlüsselt werden. In diesem Fall hilft kein Netzwerkspeicher, der immer online ist und jederzeit attackiert werden kann.

Gibt es keinen Angriff von außen, so gibt es einige weitere Möglichkeiten, wie man seine Daten verlieren kann: Der Ausbruch von einem Brand, Überflutungen (entweder durch Hochwasser, Rohrbruch, usw… oder durch die Feuerwehr als Resultat von einem Brand), Diebstahl und Vandalismus, um nur einen kleinen Teil der Möglichkeiten zu nennen. In solch einem Fall hilft ein lokales Backup nicht viel. Kommen wir daher zu ein paar Möglichkeiten, wie wir uns vor solch einem Ausfall schützen können.

Kommunikation einschränken

Steht das Backup mitten im Firmen-Netzwerk und ist Teil der Domäne, so kann dies direkt ein Problem darstellen. Findet Malware einen Zugang zum Backup-System, so kann hier mit vollem Zugriff alles gemacht werden, z.B. das Löschen der Backups. Hier besteht die Möglichkeit, dass man sein Backup-System inkl. dem Backup-Speicher ohne eine Domänenmitgliedschaft betreibt und einzigartige und komplexe Kennwörter verwendet.

Ein weiterer Schritt wäre, die Kommunikation zum Backup-Speicher (sei es ein Server, ein SAN- oder ein NAS-System) so einzuschränken, dass nur der Backup-Server mit dem Speicher kommunizieren darf. Wird ein Client-System infiziert, kommt dieses System nicht allzu weit. Diese Art von Segmentierung sieht man mittlerweile immer häufiger bis hin zu einer Micro-Segmentierung mit sehr vielen kleinen Bereichen, die eine sehr genaue Kontrolle über die gewünschte und unerwünschte Kommunikation erlaubt.

Mehrere Backups anlegen – 3, 2, 1

Eine weitere Absicherung erreicht man durch die Erstellung von mehreren Backups, die zudem auf unterschiedliche Medien gemacht wird und an unterschiedliche Standorte verteilt wird. Ein sehr guter Ansatz ist hier der 3-2-1 Ansatz der Firma Veeam. Hierbei geht es darum, dass man seine Backups wie folgt organisiert:

- Es werden immer drei Kopien der Daten erzeugt und aufbewahrt

- Es werden zwei unterschiedliche Medien / Datenträger verwendet

- Eine Kopie wird „Off-Site“ gespeichert

Drei Kopien

Um im Fehlerfall auf sein Backup zurückgreifen zu können, sollten als Minimum zwei Kopien erzeugt werden. Existiert nur ein Backup, kann es im schlimmsten Fall vorkommen, dass sowohl die Live-Daten als auch die Backup-Daten korrupt sind. Um die Wahrscheinlichkeit von einem Datenverlust zu verringern, müssen mehrere Kopien angelegt werden. Je mehr Versionen erzeugt werden, desto geringer ist die Wahrscheinlichkeit von einem kompletten Verlust.

Zwei unterschiedliche Medien-Typen / Datenträger

Manchmal habe ich Backup-Installationen gesehen, bei dem die Backups entweder auf einem gespiegelten SAN oder einem HA-NAS-Verbund gespeichert wurden. Hierbei besteht immer das Risiko, dass beschädigte Backup-Daten direkt (oder zeitverzögert bei einer asynchronen Replikation) übertragen werden. Ist das Backup auf meinem primären Speicher korrupt, so ist auch die Kopie nicht benutzbar.

Um sich vor diesem Fall zu schützen, sollten zwei unabhängige Backup-Speicher genutzt werden. Hierbei können zwei der folgenden Varianten miteinander kombiniert werden:

- Backup auf einen Disk-Speicher (SAN, NAS, Server mit lokalem Speicher)

- Backup auf Tape

- Nutzung von Objekt-Speicher (z.B. S3-Speicher, wahlweise lokal oder bei einem Cloud-Anbieter seiner Wahl)

- Dedup-Appliance

Werden zwei Backup-Varianten miteinander kombiniert, sinkt das Risiko von einem kompletten Ausfall. Weiterhin lässt sich solch ein Szenario auch nutzen, um im ersten Schritt die Backups auf einen möglichst schnellen Speicher zu schreiben, damit dann im Nachgang die Daten herausaltern und auf langsamen, dafür aber großen und kostengünstigen Speicher geschrieben werden können.

Eine Offsite-Kopie

Werden die Live-Daten im gleichen Raum oder Gebäude aufbewahrt wie das Backup, kann hier recht schnell ein Verlust von beidem passieren. Kommt es vor Ort im Server-Raum zu Ausfällen, sollte mindestens eine Backup-Kopie an einem anderen Raum liegen. Nur so kann eine Wiederherstellung passieren. Um die Daten aus dem Raum heraus zu bekommen gibt es heutzutage die unterschiedlichsten Ansätze:

- Lokales Netzwerk – Speicherung in einem anderen Brandbereich

- Übertragung der Daten über Internet

- VPN-Anbindung an einen Remote-Standort

- Übertragung an eigene Server in einem Rechenzentrum

- Miete von Speicherplatz bei einem Cloud-Anbieter oder Dienstleister

Weitere Informationen und eine noch ausführlichere Beschreibung der Technik findet sich auf den Seiten von Veeam selbst:

Veeam.com: Befolgen der 3-2-1-Regel der Datensicherung mit Veeam Backup & Replication

Air-gapped Backups

Wird die eigene Infrastruktur Opfer von einer Ransomware-Attacke oder gelingt ein ungewollter Zugriff auf die Systeme von außen, kann im schlimmsten Fall alles an Daten gelöscht oder verschlüsselt werden. Für solch einen Fall ist ein Backup notwendig, was nicht direkt verfügbar und erreichbar ist. Es gibt mehrere Arten von Speicher, der diese Bedingung erfüllt:

Bänder

Liegt mein Backup auf Tape in einem Safe oder an einem anderen sicheren Ort, kann ich bei Bedarf eine Wiederherstellung der Daten machen. Tapes werden seit vielen Jahr für Backups genutzt und haben durch die aktuelle LTO8-Generation auch ordentlich Speicherplatz. Auch wenn Bänder häufig einen höheren Aufwand der Administration mit sich bringen, sind sie doch noch nicht sooo tot, wie man in den letzten Jahren immer mal wieder gehört hat.

Objektspeicher

Objekt-basierter Speicher ist in der Lage, den einzelnen Daten verschiedene Attribute mitzugeben. Dies kann zum Beispiel ein Attribut sein, welches für die Datei festlegt, dass sie für zehn Jahre nicht geändert, überschrieben oder gelöscht werden kann. Selbst wenn jemand versuchen würde, die Datei zu löschen, wäre dies nicht möglich, sofern das Storage-System korrekt konfiguriert wurde.

Diese Art von Speicher gibt es nicht nur als Offline-Variante für das Rechenzentrum vor Ort, sondern auch als Online-Variante. Je nach Anbindung, Menge der Daten und der damit verbundenen Kosten können die Backup-Daten auch bei einem Cloud-Anbieter gespeichert werden. Diverse Backup-Produkte haben mittlerweile eine direkte Integration von dieser Art von Speicher integriert. Veeam Backup & Replication zum Beispiel hat z.B. die Möglichkeit, dass Backups erst lokal vor Ort gespeichert werden (z.B. die ersten 30 Tage) und danach in einen Objekt-Speicher (vor Ort oder online) herausaltern. Dies sorgt dafür, dass vor Ort nur eine gewisse Menge an Speicher vorgehalten werden muss und das trotzdem die Backups über Monate bzw. Jahre aufbewahrt werden können.

Online-Speicher

Wie im vorherigen Kapitel schon beschrieben, lässt sich ein Backup mittlerweile auch recht gut auf einen Online-Speicher auslagern. Die Kosten für solch einen Speicher sollten natürlich im Vorfeld geprüft und berechnet werden, trotzdem ist diese Art von Backup häufig attraktiv für Kunden, da die Datenmengen erst nach und nach wachsen und somit auch der Preis erst nach und nach steigt, abhängig von der gewünschten Speicherdauer.

Ist diese Art von Speicher interessant, sollte man auf jeden Fall ein Auge auf die Kosten für Transaktionen haben. Ein Teil der Cloud-Anbieter bietet zwar recht günstigen Speicher an, möchte aber bei einem Download der Dateien (d.h. bei einem Restore von Daten) Geld für die Zugriffe und den Datentransfer haben. Schnell kann hier eine recht große Rechnung aufschlagen, wenn mehrere TB an Daten wiederhergestellt werden müssen. Dies ist zum Glück nicht bei jedem Anbieter der Fall.

Backup-Speicher (zeitweise) offline stellen

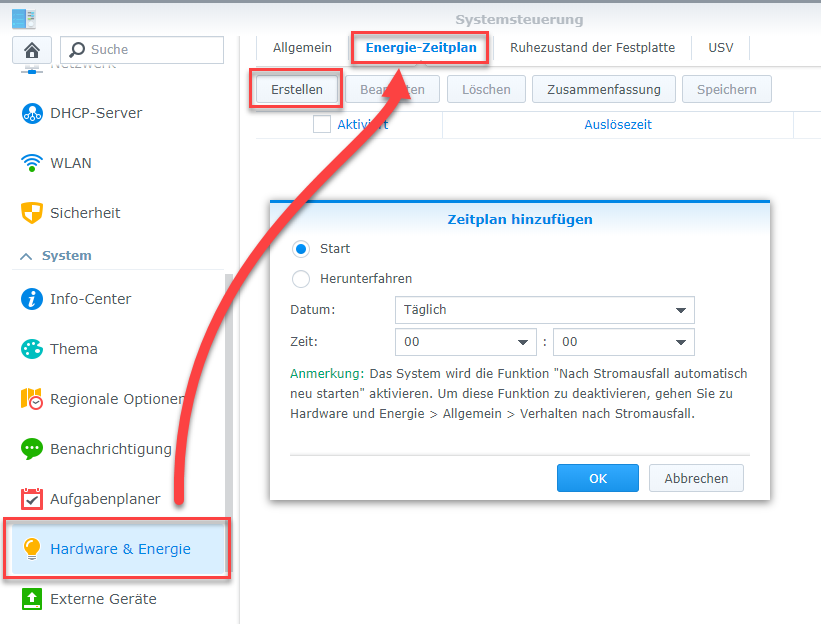

Eine weitere Möglichkeit, sein Backup von der produktiv genutzten Infrastruktur zu trennen, wäre das Herunterfahren des (sekundären) Backup-Speichers. Im einfachsten Fall wäre dies ein Netzwerk-Speicher (NAS), der zeitgesteuert gestartet und gestoppt wird. In einem meiner Projekte wird für diesen Fall eine Synology-NAS eingesetzt, hier erfolgt ein Start / Stop über den integrierten Taskplaner:

Das System dient als sekundärer Speicher an einem Remote-Standort und ist unter der Woche abgeschaltet. Jeden Freitag Abend wird die NAS automatisch gestartet, kurz darauf wird ein aktueller Stand der Daten auf das System übertragen. Ist dies passiert, wird das System wieder heruntergefahren und ist bis zum Ende der kommenden Woche komplett ausgeschaltet.

Neben einem vollständigen Shutdown des Speichers wäre auch eine zeitgesteuerte Firewall-Regel möglich, die eine Verbindung zum Backup-Speicher nur zu gewissen Zeiten ermöglich.

Optimierung der Mail-Kommunikation

Häufig sind E-Mails das Einfallstor für Schadsoftware. Um dieses Risiko zu minimieren und um gleichzeitig einem möglichen Spam-Problem Herr zu werden, empfiehlt sich die Nutzung von einem guten Mail-Frontend. Dies kann entweder durch den Anbieter der E-Mail-Dienste passieren (Microsoft Office 365 wäre z.B. so eine Fall), alternativ kann man auf einen Anbieter zurückgreifen, der die E-Mails primär annimmt, scannt und bereinigt und danach die „guten“ E-Mails an den eigenen Mailserver weiterleitet.

Ich selbst nutze seit vielen Jahren Microsoft Office 365 und ich kann mich in keinster Weise über Spam, Viren und sonstigen Müll beschweren. Die Filter-Systeme von Microsoft arbeiten sehr gut, das liegt natürlich auch an der Menge an E-Mails, die von den Microsoft-Servern jeden Tag gesehen werden. Durch diese enorme Menge können die Systeme schnell lernen und sind so in der Lage, neuartige Junk- oder Virenmails schnell zu blockieren.

Setzt man kein Office 365 ein und betreibt weiterhin eigene Server, ist ein guter Spam- und Virenschutz ebenfalls recht einfach eingerichtet. Es gibt am Markt einige Anbieter, die sich als Dienstleister zwischen die E-Mail-Kommunikation klemmen und sämtliche E-Mails prüfen. Die Einrichtung ist meist schnell gemacht und viele Kunden sind schon nach kurzer Zeit sehr angetan von der Lösung. In vielen Fällen kann man auch noch zusätzliche Dienste in Anspruch nehmen, zum Beispiel die Archivierung oder Verschlüsselung von E-Mails.

Unterstützung benötigt?

Die hier aufgeführten Möglichkeiten klingen interessant? In der eigenen Umgebung besteht noch Bedarf an einer Optimierung?

Wir stehen gerne mit Rat und Tat zur Verfügung. Sie erreichen uns über die folgenden Kontaktmöglichkeiten:

Web: www.building-networks.de

Email: info@building-networks.de

Telefon: 02981-8968610