Ich benutze seit einigen Jahren Microsoft Office365 für meine Mail-Kommunikation und die Ablage von Daten in OneDrive. Damit ich von den Daten eine Sicherung habe, werden die Postfächer von Veeam Backup für Office365 regelmäßig gesichert. Da ich neulich eine Anpassung an den Konten vorgenommen habe, musste hier ein bisschen was umgestellt werden.

Aktivierung von Zwei-Faktor-Authentification

Mit der Version 3 von Veeam unterstützt die Software auch die „moderne“ Art der Anmeldung, das heißt man kann sein Konto mittels 2FA absichern und trotzdem noch sichern. Für die Sicherung ist allerdings eine Anpassung notwendig, da es sonst zu unschönen Fehlermeldungen kommt, dass das Backup keinen Zugriff auf die Office365-Konten hat. Diese Anpassungen und Einstellungen beschreibe ich hier mal an dieser Stelle, da es sich ein bisschen was gegenüber der Anleitung von Veeam selbst geändert hat (Neuerung in Azure).

Die Anleitung von Veeam

Polina Vasileva von Veeam Software hat einen sehr guten Artikel geschrieben, wie man an die benötigten Daten und Informationen kommt. Den Artikel findet man hier: veeam.com: How to get App ID, App secret and app password in Office 365

Da Microsoft Azure eine Aktualisierung bekommen hat, sind nicht mehr alle Schritte genau so wie in der Anleitung, ich habe eine Sekunde gebraucht, bis ich die neuen Einstellungen passend hatte.

Azure Active Directory

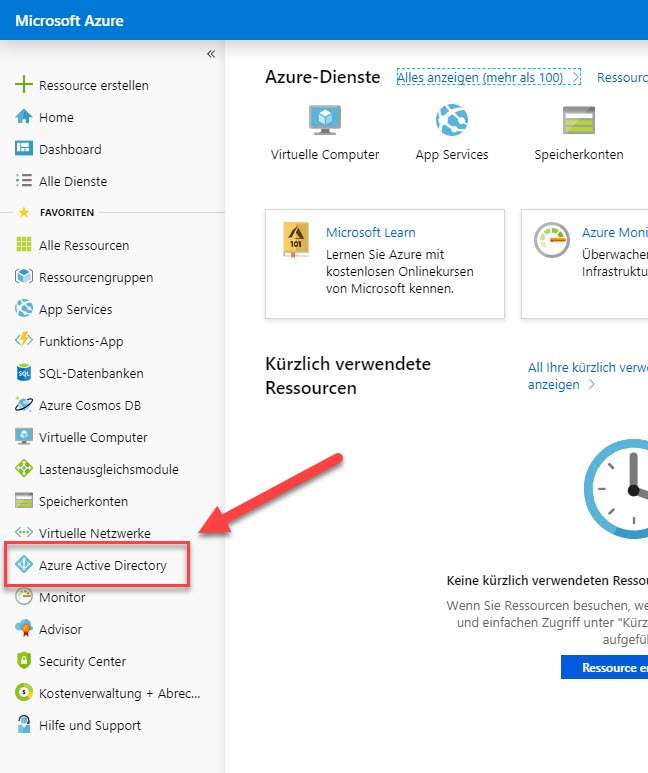

Im ersten Schritt brauchen wir eine neue Applikation in Azure, mit der wir uns anmelden können. Alles beginnt damit, dass wir uns an Azure selbst anmelden: https://portal.azure.com

Die Anmeldung muss mit einem Office365-Admin erfolgen, damit die Einstellungen angepasst werden. Ich halte es immer so, dass ich ausschließlich Benutzer mit Postfächern anlege und einen (oder mehrere, je nach Kunde) Administrator habe, dem sonst keine Lizenz zugewiesen ist. So ist man nicht abhängig von einem Benutzerkonto. Geht der Mitarbeiter mal, denkt man vielleicht nicht an Abhängigkeiten wie Backup usw.

Sind wir angemeldet, wechseln wir in den Bereich Azure Active Directory.

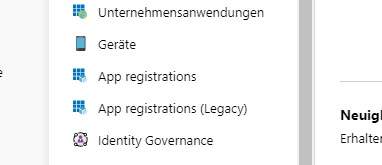

Application Registration

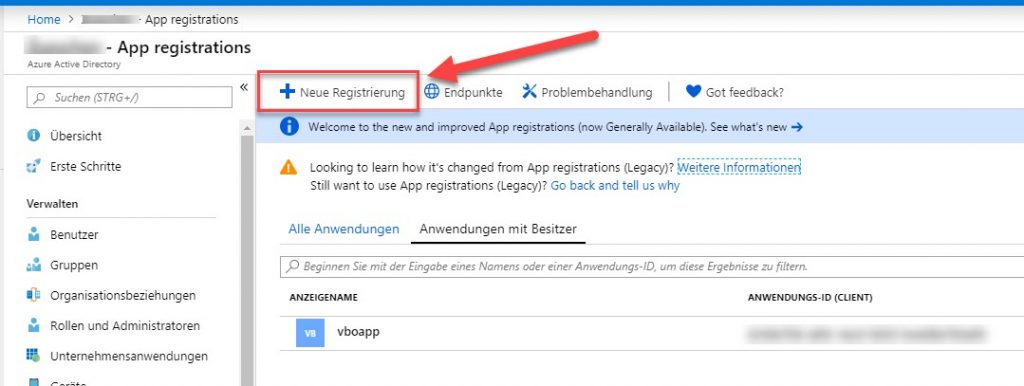

Laut Veeam-Anleitung müssen wir nun unter App Registrations eine neue Registrierung tätigen. An dieser Stelle ist die besagte Änderung passiert: Es gibt nun zwei Punkte, einmal die neue Variante und einmal die legacy-Variante. Die Veeam-Anleitung ist zu einer Zeit geschrieben worden, an der es nur die (jetztige) legacy-Option gab. Da diese aber zeitnah entfernt wird, sollte man direkt die neue Variante nutzen und einstellen.

Wir klicken nun auf App registrations und legen eine neue App an.

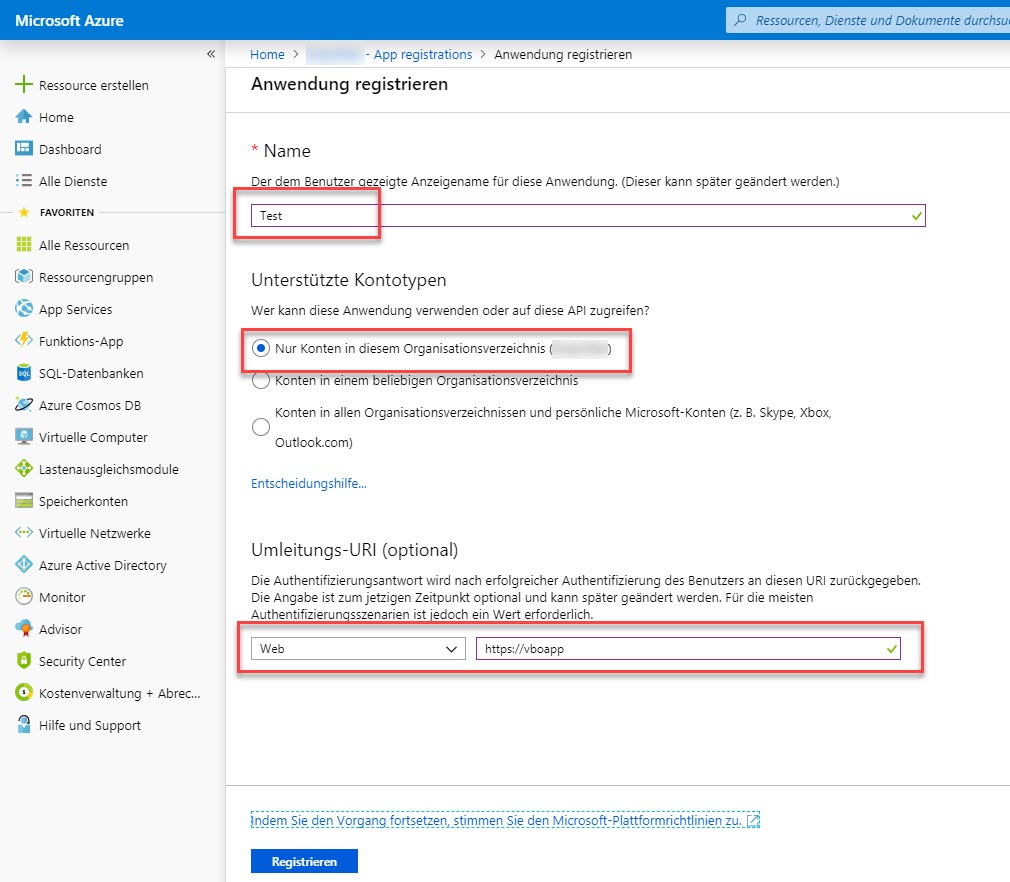

Als Name sollte ein ausssagekräftiger Name gewählt werden, bei der Option Unterstützte Kontotypen wird die erste Auswahl belassen und als Umleitungs-URI tragen wir eine Dummy-URL ein, das muss nicht nutzbar oder auflösbar sein, wichtig ist dass es mit https:// beginnt.

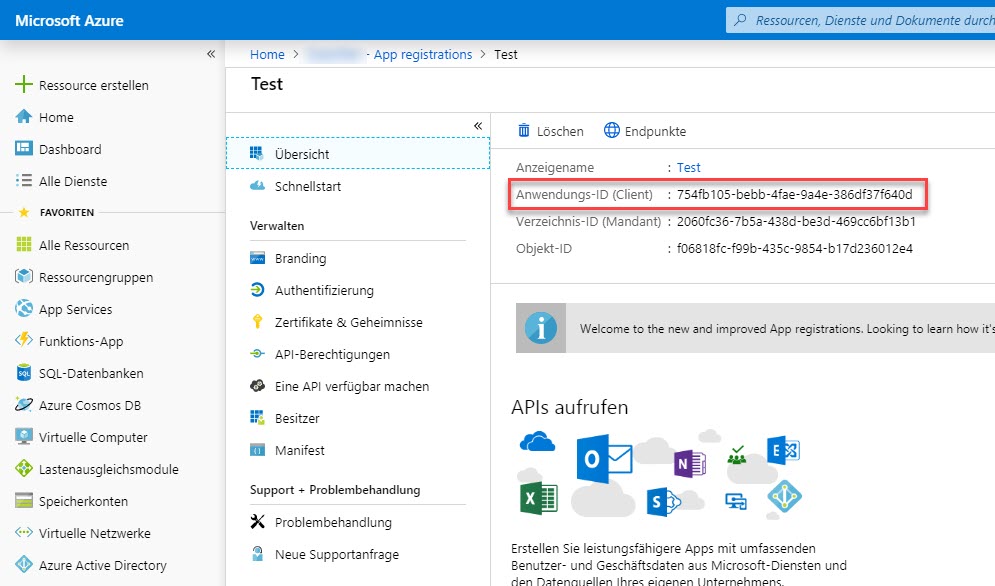

Sobald wir auf Registrieren klicken, wird die Registrierung vorgenommen und wir fallen direkt in die neu erstellte App. Hier sehen wir nun die erste der drei Informationen, die wir für das Veeam-Backup benötigen: Die Anwendungs-ID.

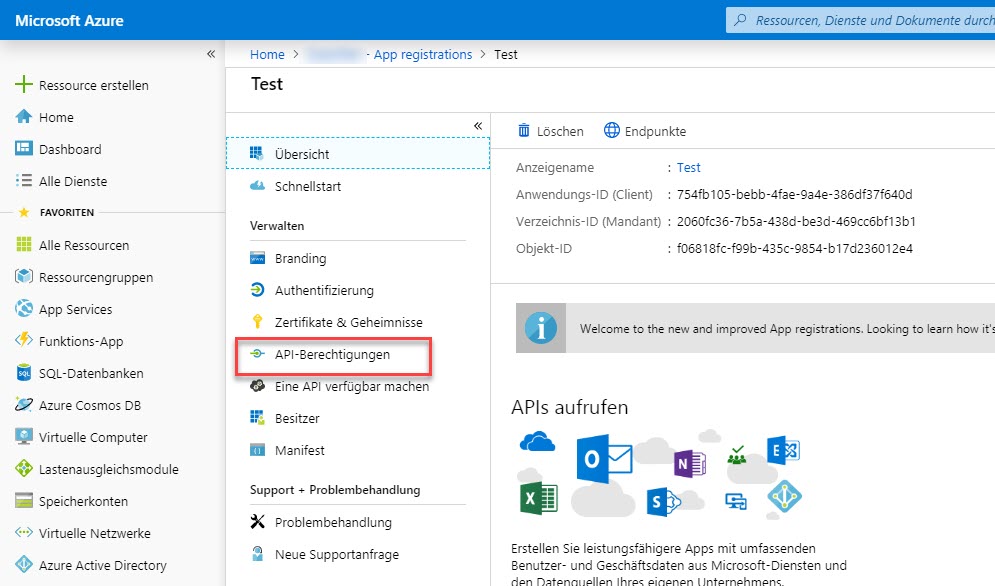

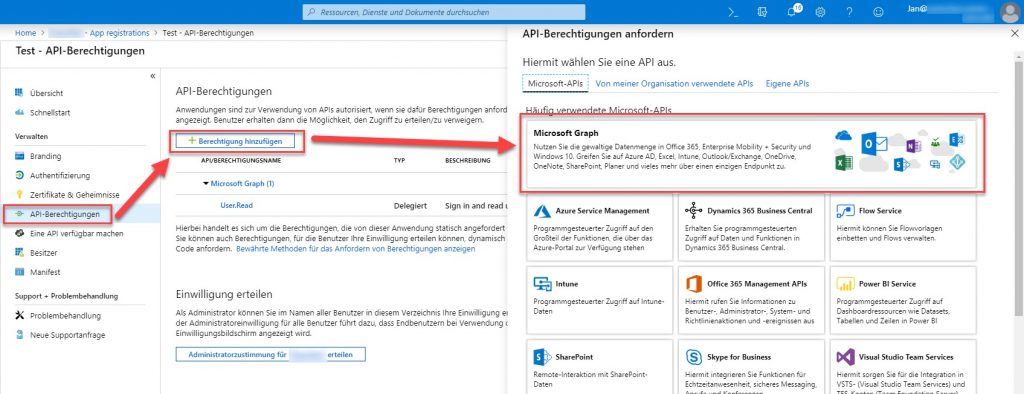

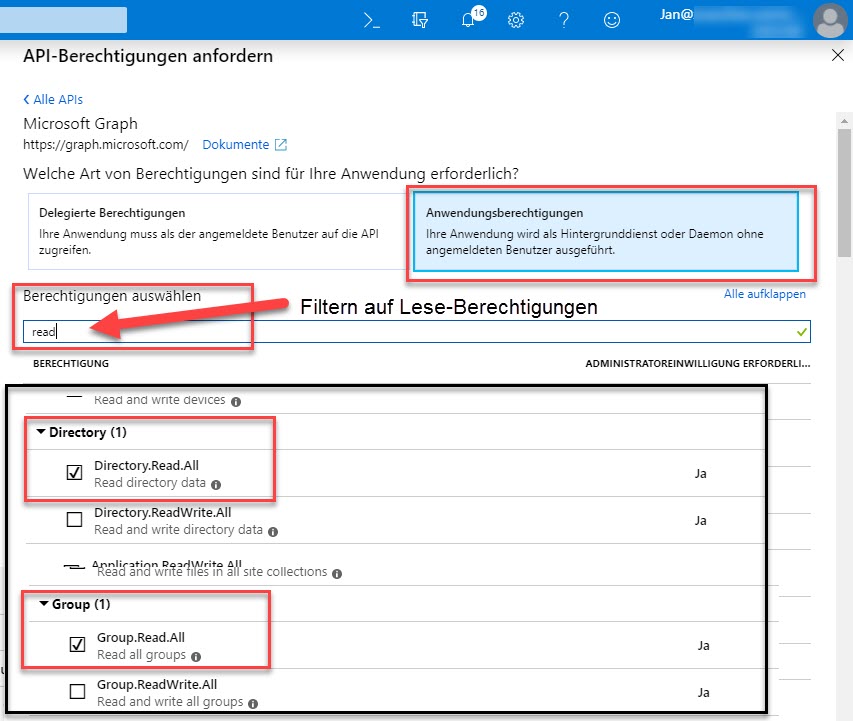

Nun wechseln wir in den Bereich API-Berechtigungen und müssen hier ein paar Einstellungen setzen.

Benötigt werden Einstellungen für Microsoft Graph:

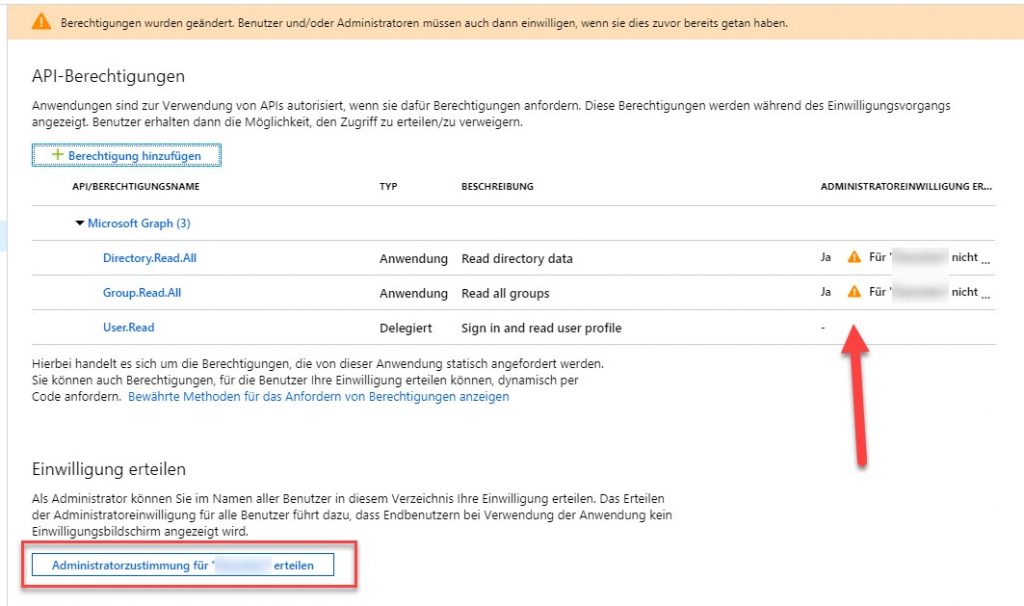

An dieser Stelle werden die beiden Berechtigungen Directory.Read.All und Group.Read.All benötigt.

Werden die beiden Berechtigungen nun hinzugefügt, zeigt sich das folgende Bild. Zu sehen sind die beiden Ausrufezeichen, hier müssen wir im unteren Bereich noch die Administratorzustimmung für die Instanz erteilen.

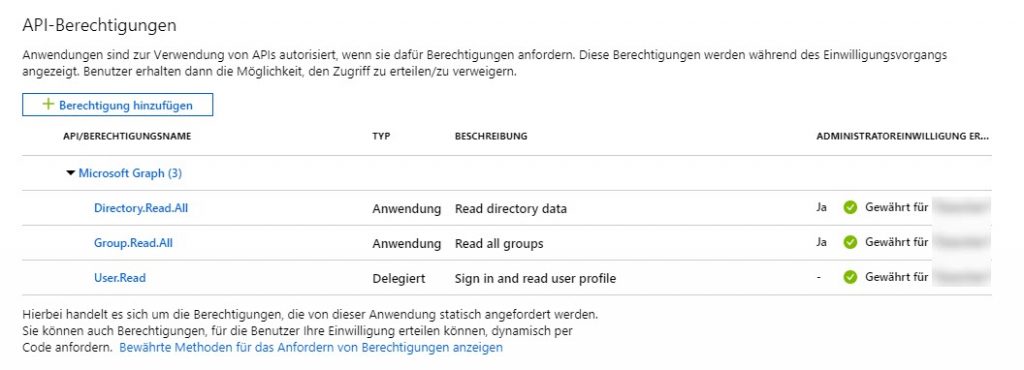

Als Ergebnis sind die Warnungen verschwunden.

Application Secret

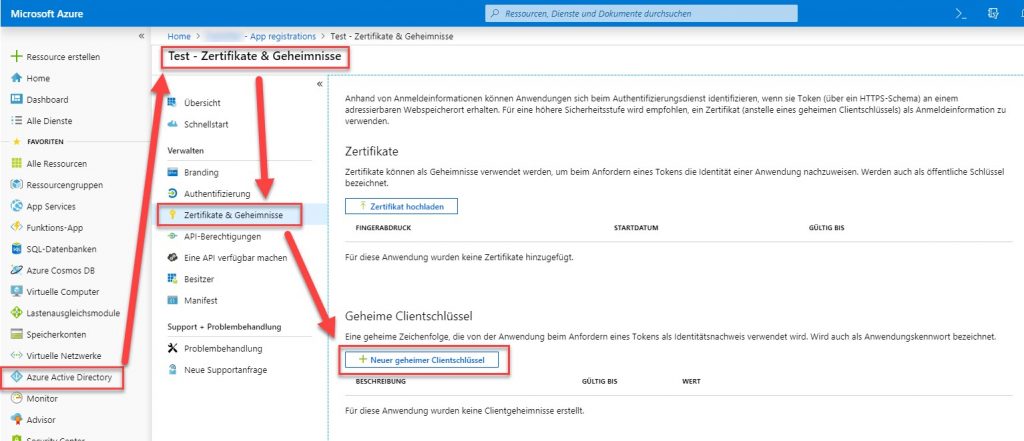

Das zweite Kennwort, was benötigt wird, ist das Application Secret. Dieses können wir auch in der App erstellen, und zwar im Reiter Zertifikate & Geheimnisse.

Hier erstellen wir nun einen neuen geheimen Clientschlüssel. Sobald der Key angelegt wird, ist er einmalig sichtbar. Unbedingt sichern, ansonsten müssten wir einen neuen erstellen!

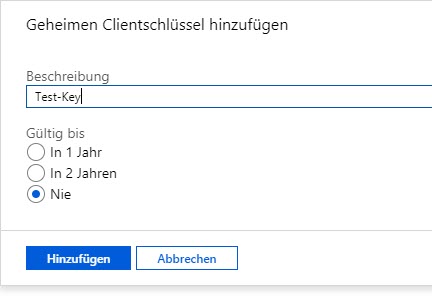

Wir müssen dem Schlüssel noch einen Namen geben und eine Laufzeit. Hier ist es bei Azure ein bisschen doof übersetzt, nie im deutschen bedeutet für immer.

Nachdem der Key erstellt wurde, ist er jetzt einmalig sichtbar. Kopieren Sie den Schlüssel unbedingt weg, damit er auch später noch nutzbar ist.

Nun haben wir die zweite der drei Informationen / Einstellungen. Das Azure-Portal können wir nun schließen und wechseln zum Office365-Portal.

Das Office365 App-Kennwort

Wir melden uns nun am Office 365 Admin-Portal mit dem Admin-Benutzer an: https://portal.office.com/

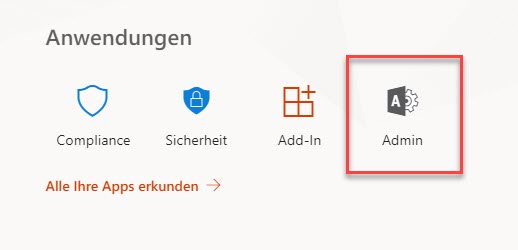

Hier wechseln wir in das Admin-Menü.

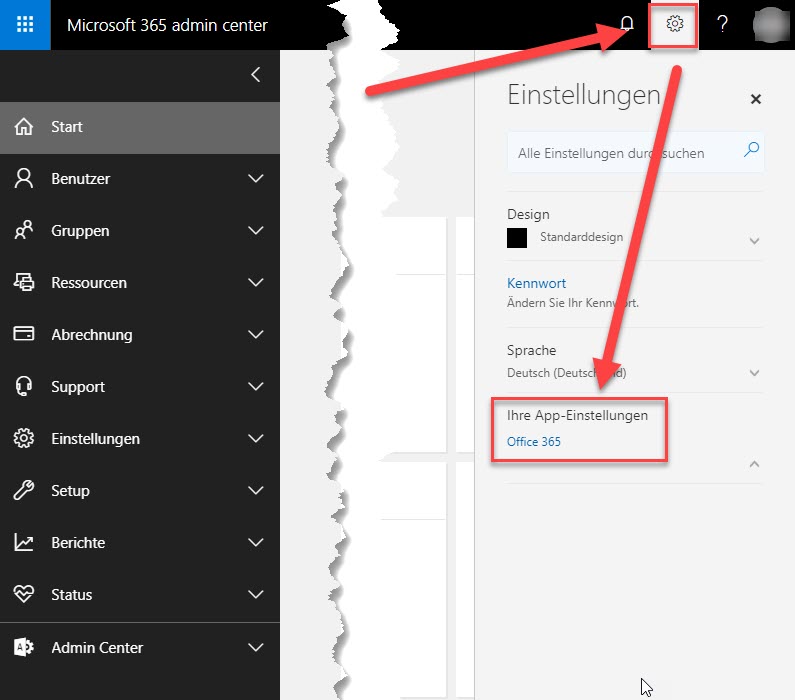

Nun können wir oben rechts in das Optionsmenü wechseln und die App-Optionen aufrufen.

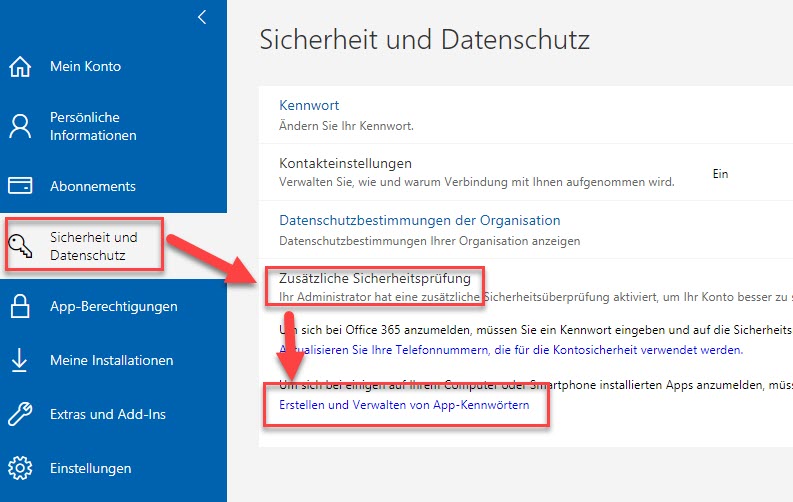

Hier wechseln wir über Sicherheit und Datenschutz zur Option Zusätzliche Sicherheitsprüfungen und wählen hier Erstellen und Verwalten von App-Kennwörtern.

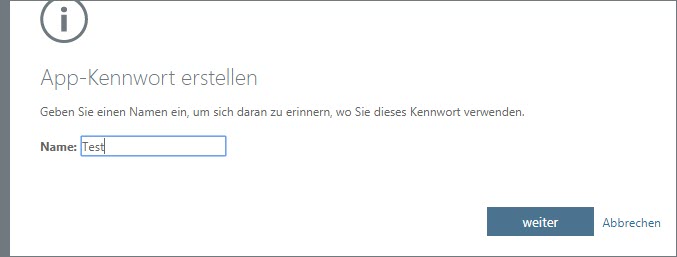

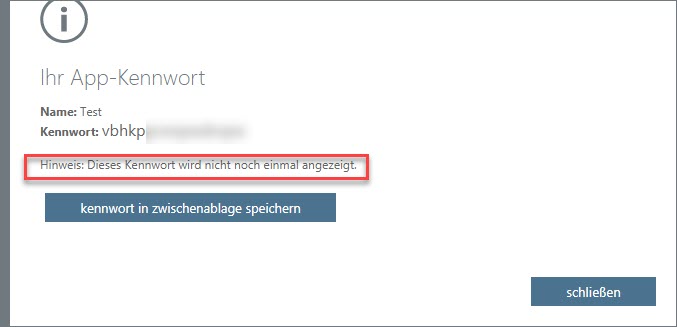

Nun können wir ein neues Kennwort erstellen. Auch hier ist wichtig, dass man sich dieses Kennwort notiert, da es nur einmalig angezeigt wird.

Mit diesem Kennwort haben wir nun die dritte der benötigten Informationen, die wir in unserem Veeam Backup-Programm eintragen müssen.

Veeam Office365 Backup-Einstellungen

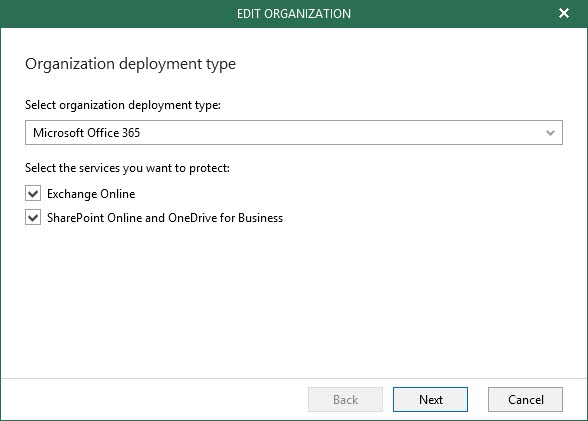

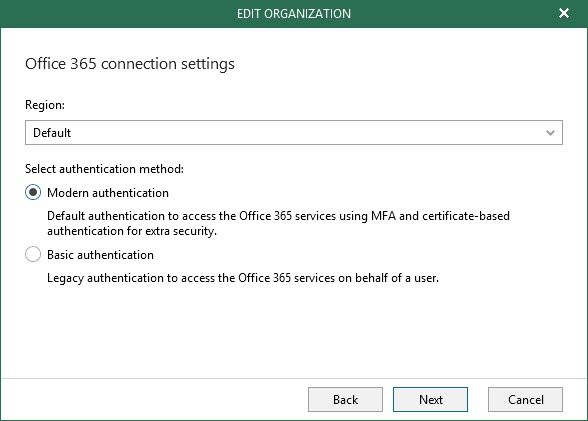

Im Veeam in den Einstellungen der Organisation können wir nun die Werte und Einstellungen wie folgt setzen:

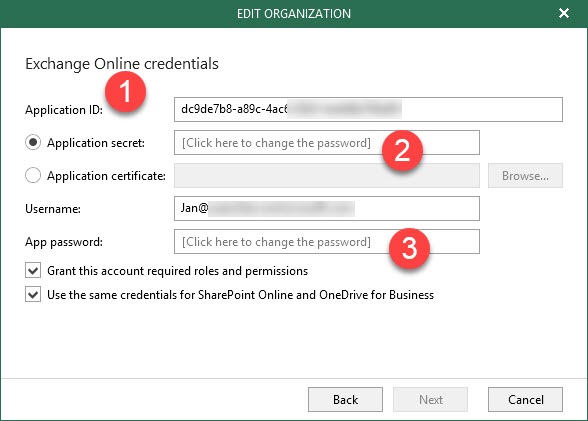

Im nächsten Fenster können wir nun die drei Kennwörter / Daten eintragen, die wir uns alle in den vorherigen Schritten erarbeitet haben.

Danach sollte sich Veeam erfolgreich mit der Office365-Organsation verbinden können und eine Sicherung der Daten durchführen können.

Fazit

Die Umstellung auf die moderne Art der Anmeldung im Veeam Backup für Office 365 ist nicht ganz trivil, aber dafür hat man die Möglichkeit, seine Konten mittels 2FA abzusichern und so weiter gegen Missbrauch zu schützen. Dank der sehr guten Anleitung von Veeam selbst war die Einrichtung kein Problem, man muss nur genau darauf achten, welche Optionen benötigt werden und wie man das in Azure umsetzt.

Pingback:Die Installation und Einrichtung von Veeam Backup für Office365 - Jans Blog

Kleines Update zu deinem Artikel: mittlerweile erlaubt Azure keine ewige Laufzeit mehr für Application Registration Secrets. Diese haben eine maximale Laufzeit von 2 Jahren. Die UI bei der Anlage sieht jetzt dementsprechend auch anders aus.

Beste Grüße,

Sebastian

update auch noch: man kann mit admin accounts keine app passwörter mehr erstellen.

Hi,

mittlerweile geht es sehr einfach für die DeviceAuth-Variante. Einfach das Setup durchlaufen lassen, im Browser authentifizieren und der Rest wird automatisch vom Setup gemacht.

Schönen Gruß

Jan