Ich setze häufig und gerne (virtuelle) Firewall Appliances mit OPNSense ein. Früher habe ich viel mit PFSense gemacht, ich habe mir dann mal die OPNSense angeschaut und bin recht zeitig gewechselt. Wer es nicht kennt, und sich mit dem Thema auseinandersetzt, sollte sich das Projekt unbedingt mal anschauen: https://opnsense.org/

Läuft das Gerät einmal, sollte es natürlich auch überwacht werden. Dies wird bei mit mittels SNMP gemacht, da auf dem Gerät kein Agent installiert ist und auch nicht wird.

Aktivierung von SNMP

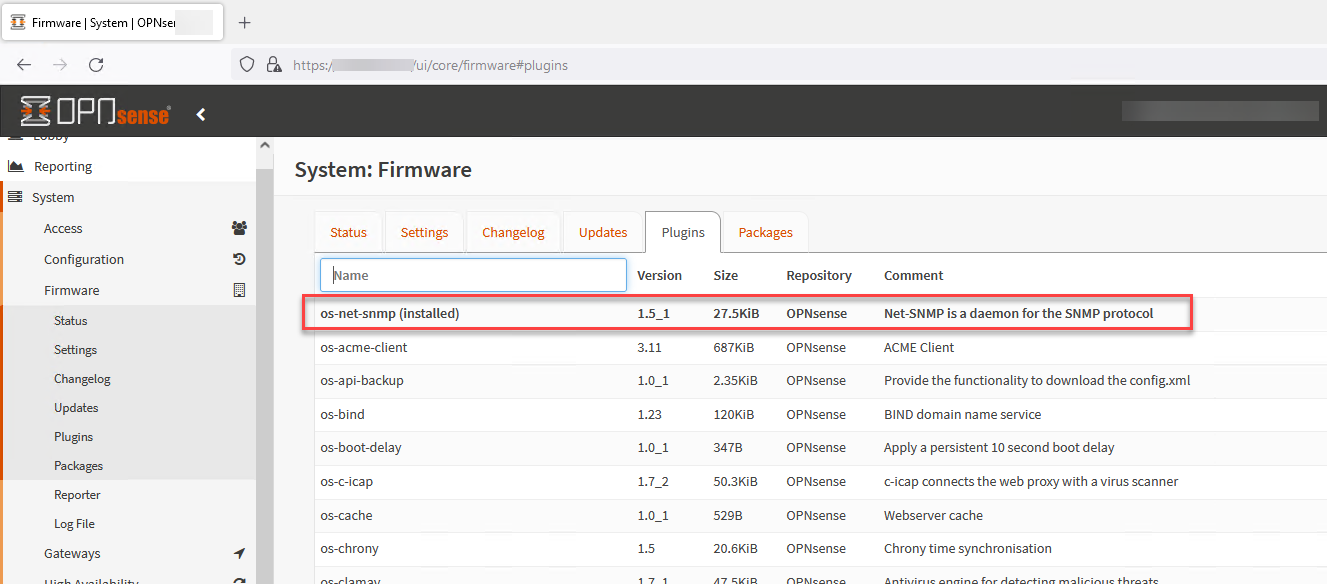

SNMP ist standardmäßig bei einer Installation nicht vorhanden und aktiviert, kann aber über ein Plugin nachinstalliert werden. Dies geschieht über die Weboberfläche der Firewall im Menü System -> Firmware -> Plugins.

Hier muss nach dem markierten Plugin os-net-snmp gesucht werden, danach kann es direkt installiert werden. Wichtig: Ist die Installation erfolgreich, müsst ihr euch einmal an der Weboberfläche abmelden und direkt wieder anmelden, damit die Einstellungen greifen und das Plugin nutzbar ist.

Die Konfiguration des Plugins

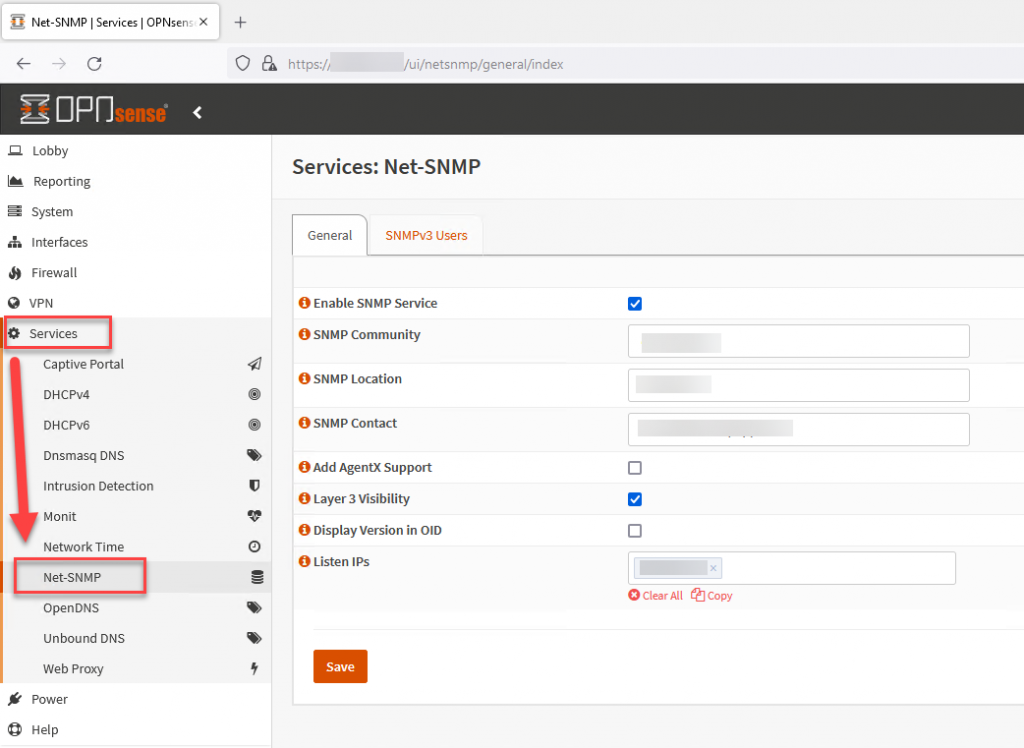

Nach der Installation müssen wir noch eine kurze Konfiguration vornehmen, damit das Gerät per SNMP angesprochen werden kann. Dies geschieht über Services -> Net-SNMP.

Hier muss der SNMP-Dienst generell eingeschaltet werden. Danach muss die SNMP Community gesetzt werden, es kann weiterhin ein Standort und ein Kontakt angegeben werden, der im Monitoring dann ebenfalls aufgeführt und ausgelesen werden kann. Wichtig ist dann noch, dass eine Layer 3 Visibility eingeschaltet wird.

In der Option Listen IPs kann und sollte die IP-Adresse der Firewall eingetragen werden, auf dem der SNMP-Dienst hört und ansprechbar ist. Die Firewall auf dem System regelt zwar einen Zugriff und unterbindet einen ungewünschten Zugriff von extern, wenn der Dienst aber erst gar nicht auf anderen Interfaces hört, ist dies noch besser.

Sind diese Einstellungen gemacht, können sie gespeichert werden. Danach ist das System komplett für ein SNMP Monitoring eingerichtet, und kann abgefragt und überwacht werden. Dies ist im Standard-Fall erst einmal nur aus dem lokalen Netzwerk möglich, falls ein Monitoring von einem remote-angebundenen System stattfinden soll, müsst ihr noch weiterlesen und ein paar weitere Schritte konfigurieren.

Die Überwachung von SNMP über ein IPSec VPN / Remote Monitoring

Eine weitere Hürde ergibt sich, wenn die Überwachung der Firewall nicht aus dem lokalen LAN heraus gemacht wird, sondern über eine IPSec VPN-Verbindung. Über die VPN-Verbindung lässt sich zwar ein ICMP-Ping ausführen (auf die LAN-IP-Adresse der Firewall), aber weitere Dienste funktionieren nicht.

Dies lässt sich aber ebenfalls lösen, indem eine kleine Anpassung in den Einstellungen gemacht wird. Wir müssen dazu ein paar Dinge einstellen:

Konfiguration des SNMP-Dienstes auf eine feste IP-Adresse

Wir haben im vorherigen Abschnitt bei der Konfiguration des SNMP Plugins gesehen, dass man über Listen IPs eine IP-Adresse einstellen kann, auf dem der SNMP-Dienst hört. Dies ist wichtig bei der Nutzung per VPN. Falls nicht geschehen, müssen wir nun die lokale LAN-IP-Adresse der Firewall hier eintragen.

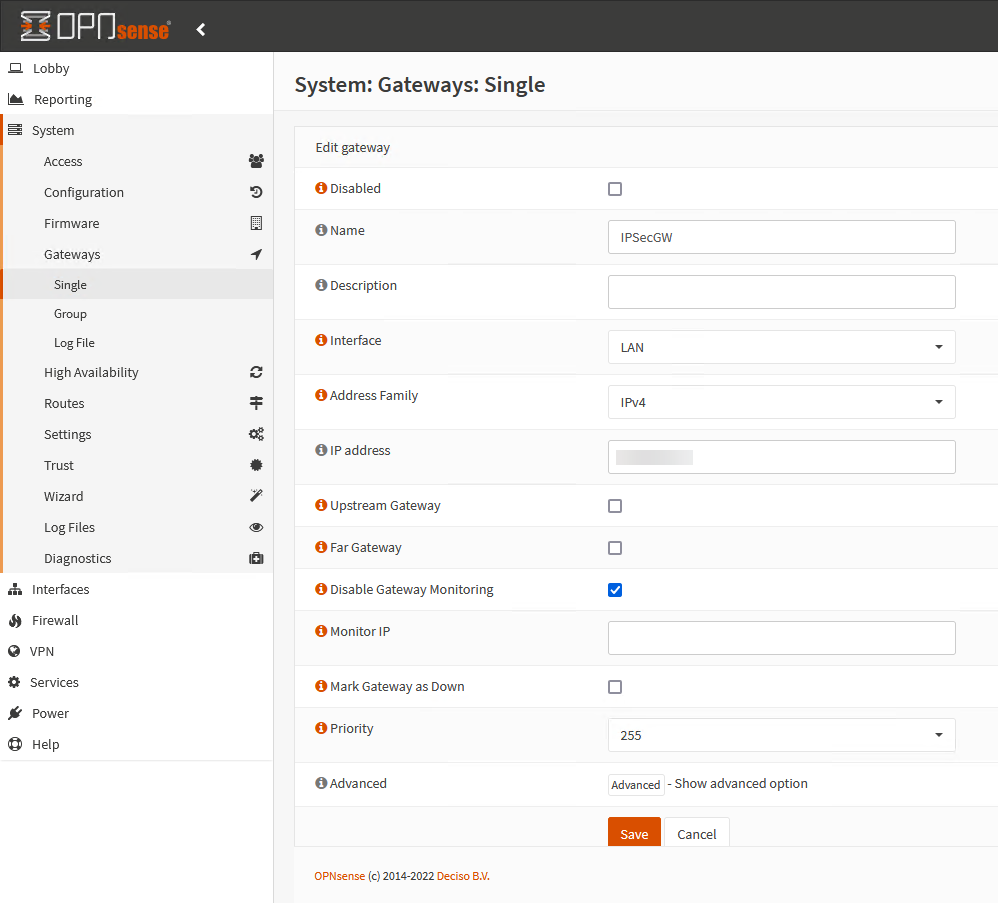

Konfiguration von einem Gateway

Unter System -> Gateways -> Single muss ein neues Gateway eingetragen werden. Dies ist wichtig, da sonst die Firewall nicht mit diesem Gateway in der statischen Route arbeiten kann, die wir im nächsten Schritt einrichten. Das Gateway hat nix mit dem default gateway der Firewall zu tun, sondern wird während der SNMP-Kommunikation mit der Firewall benötigt. Die Einstellungen sind wie folgt:

Name: IPSecGW (ist egal, merkt euch aber den Namen für später)

Interface: LAN

Address Family: IPv4

IP address: Die LAN-IP-Adresse der Firewall

Upstream Gateway: deaktiviert

Far gateway: deaktiviert

Disable Gateway Monitoring: Aktiviert

Priority: 255

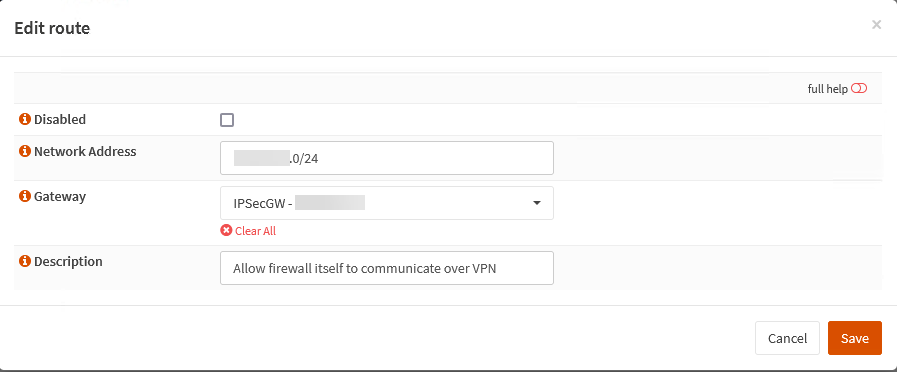

Konfiguration einer statischen Route

Nun müssen wir unter System -> Routes -> Configuration eine neue statische Route eintragen. Hier sind die folgenden Einstellungen notwendig:

Disabled: Deaktiviert

Network Address: <Das Netzwerk, aus dem die SNMP-Anfrage kommt>

Gateway: IPSecGW (was wir vorhin erstellt haben, der Name kann auch abweichen)

Description: Eine aussagekräftige Beschreibung, warum diese Route exisitiert

Konfiguration der Firewall

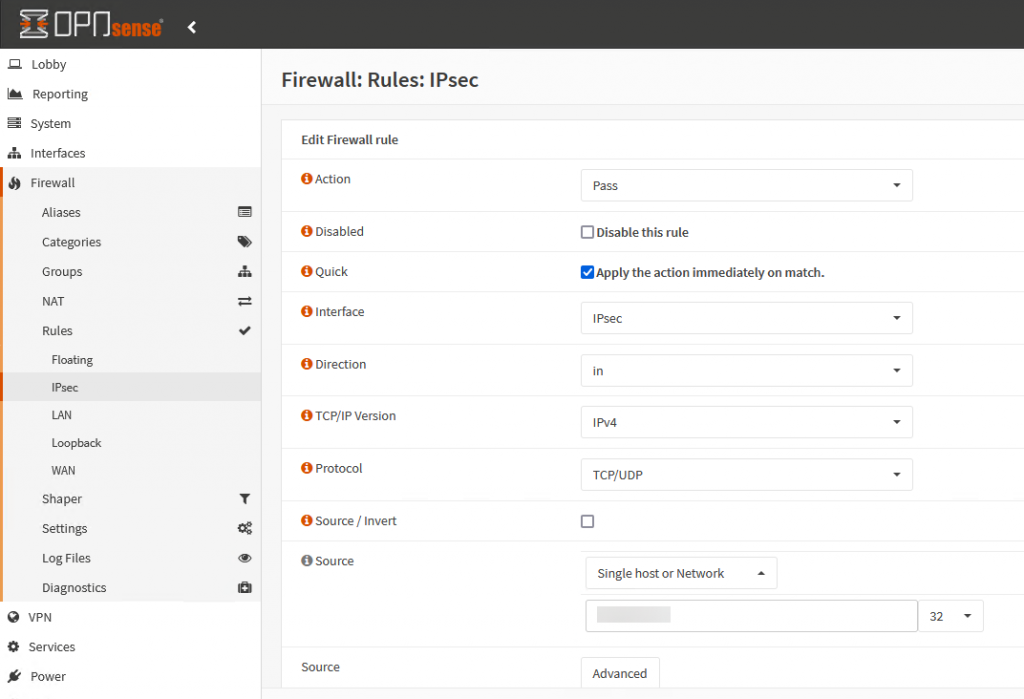

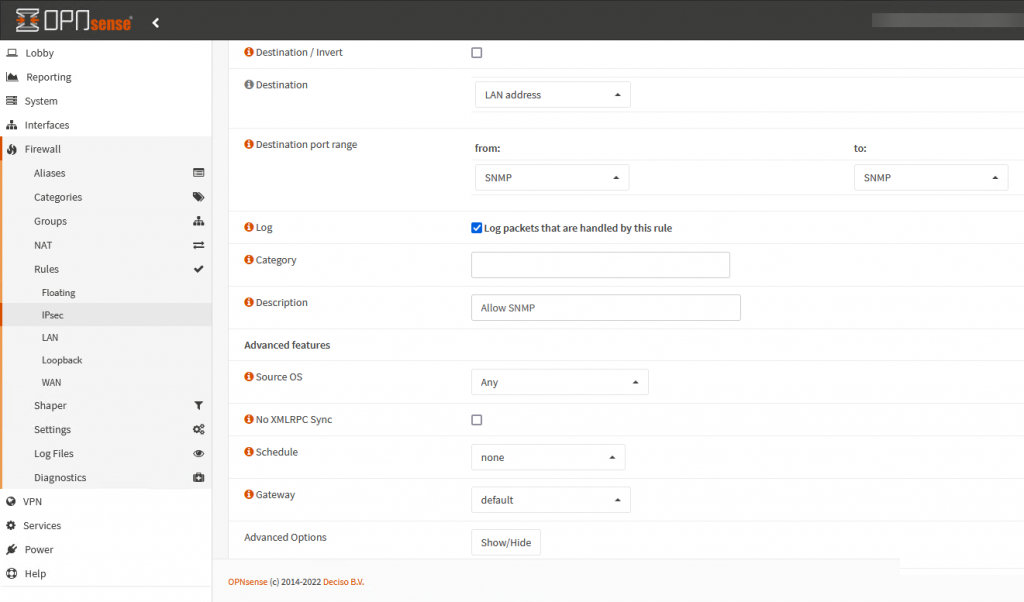

Im letzten Schritt muss die Firewall noch erweitert werden, damit ein Zugriff auf das System möglich ist. Hierzu müssen wir unter Firewall -> Rules -> IPsec eine neue Regel anlegen:

Action: Pass

Disabled: Deaktiviert

Interface: IPsec

Direction: In

TCP/IP Version: IPv4

Protocol: TCP/UDP

Source: <Ich habe hier eine Filterung auf die IP-Adresse des Monitoring-Servers gemacht>

Destination: LAN address (Die LAN-IP der Firewall)

Destination Port Range: SNMP

Tipp: Auf der Gegenseite muss die Firewall natürlich auch noch angepasst werden, um die Kommunikation zu erlauben. In meinem Fall läuft hier eine Fortinet Fortigate, dort habe ich ebenfalls ausschließlich die Kommunikation per SNMP freigeschaltet, die in den Tunnel hineinläuft. Damit sind sämtliche andere Ports und Protokolle dicht, was in Bezug auf Sicherheit sinnvoll ist.

Fazit

Mit diesen Einstellungen ist jetzt ein Remote-Monitoring der Firewall über die eingerichtete IPSec-VPN-Verbindung möglich. Die Kommunikation ist so weit wie möglich reguliert, und es wird kein lokales Monitoring im LAN benötigt.

Quelle und weitere Infos zu dem Remote Monitoring SNMP Thema: https://docs.netgate.com/pfsense/en/latest/vpn/ipsec/access-firewall-over-ipsec.html

Hallo Jan

Geniale Anleitung! Cool danke!

Was mir aus deiner Anleitung noch nicht ganz hervor geht, kann ich über das Plugin auch ein SNMP Meldung empfangen und z.B. für das monit Monitoring verwenden?

Konkret, ich habe eine USV die einen Stromunterbruch meldet per SNMP, nun würde ich das gerne in OPNsense Monit monitoren.

Deine Anleitung ist ja eigentlich nur so ausgelegt, dass man die OPNsense per SNMP überwacht, ich würde aber gerne umgekert, also SNMP Meldungen in OPNsense weiterverarbeiten.

Hallo,

die OPNsense ist eine Firewall, die maximal per SNMP überwacht werden kann. Das einsammeln von SNMP Traps ist eine komplett andere Sache, da hat OPNsense keine Aktien drin. Dafür wird ein anderes Tool benötigt, was darauf ausgelegt ist.

Gruß, Jan