Dieser Beitrag handelt davon, wie man sich einen freeradius-Server aufsetzt, der per daloRADIUS per Webkonsole gepflegt werden kann und bei dem eine Authentifizierung per MAC-Adresse möglich ist. Über die entsprechende MAC-Adresse kann dann eine dynamische Zuweisung des VLANs gemacht werden. Dies ermöglicht eine Zuweisung von Geräten in die entsprechenden Netze, ohne das mehrere WLAN-SSIDs ausgestrahlt werden müssen. Ich habe ja bereits über das Thema hier geschrieben (802.1X und dynamische VLANs im WLAN mit Ubiquiti Unifi), die Einrichtung hier geht noch einen Schritt weiter und nutzt statt einer Datei für die Clients eine richtige Datenbank, weiterhin kann die Pflege weiterer Clients per Web-GUI gemacht werden oder alternativ auch per MySQL-Skript.

Ein paar vorweg Worte zur Installation

Ich habe ein bisschen gebraucht, um die ganze Geschichte sauber hinzubekommen. Dies liegt zum einen daran, dass es nicht „die eine Doku“ dafür gibt, ich musste mir die Informationen über verschiedene Blogs, Foren und Videos zusammensammeln und so bündeln, dass die Installation funktioniert. Hinzu kommt, dass ich beim Thema Datenbanken nahezu blank bin an Kenntnissen, da mich das nie interessiert hat und ich nahezu keine Berührungspunkte mit dem Thema hatte.

Die Seiten und Videos, die mir bei dieser Einrichtung geholfen haben:

- https://www.youtube.com/watch?v=aJcjGzH3hwI => Top Video, sehr gute Erklärung, vielen Dank dafür

- https://www.missingremote.com/guide/2020/05/setup-freeradius-mysql-daloradius-for-dynamic-vlan-assignment-on-unifi => Die Befehle und Kommandos aus dem Video, zusammengefasst in einer kompletten Datei

- https://bytexd.com/freeradius-centos/ => Installation auf Basis von CentOS, nicht ganz so treffend für mich, da ich Debian nutze, aber die Kommentare waren sehr hilfreich

- https://bytexd.com/freeradius-ubuntu/ => Sehr gute Beschreibung auf Basis von Ubuntu, auch hier waren einige hilfreiche Dinge enthalten

Debian als Basis des Setups

Ich nutze in meinem Fall ein Debian 10 in der aktuellen Version als VM für meine freeradius-Installation. Ihr könnt hier auch ein anderes System nutzen wie Ubuntu, CentOS oder was-auch-immer, ich weiß nur nicht ob die Befehle, Pakete und andere Dinge dann passen. Debian läuft sehr stabil und ich habe zig Systeme davon laufen, daher weiche ich auch hier nicht davon ab.

Ihr braucht eine VM in der Grundinstallation, wahlweise mit oder ohne Desktop (Ich installiere ohne, um Ressourcen zu sparen) und mit einer statischen IP-Adresse. Die Installation beschreibe ich hier nicht nochmal explizit, dafür gibt es unzählige Howto-Artikel in diesem Internetz.

Installation der benötigten Pakete

Für den Betrieb brauchen wir einige Pakete, die wir installieren müssen. Wir starten mit einem Update der Paketquellen und einem Update, falls notwendig.

apt update && apt upgrade -yDatenbank

Danach installieren wir die Datenbank, in meinem Fall MariaDB. Hier wäre auch MySQL direkt möglich, wenn gewünscht.

apt install mariadb-server -yUm die Installation direkt abzusichern, empfiehlt sich der Aufruf von

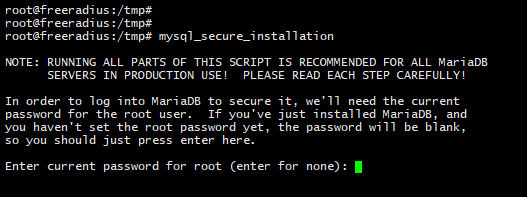

mysql_secure_installationHiermit durchlaufen wir einen Assistenten, der die Installation absichert mit einem Kennwort, den Gast-Zugriff entfernt, nur einen Zugriff vom lokalen System aus zulässt usw. Nach Eingabe des neuen root-Kennworts kann man den Assistenten mit Enter durchlaufen, da die korrekten Eingaben alle als default hinterlegt sind.

NOTE: RUNNING ALL PARTS OF THIS SCRIPT IS RECOMMENDED FOR ALL MariaDB

SERVERS IN PRODUCTION USE! PLEASE READ EACH STEP CAREFULLY!

In order to log into MariaDB to secure it, we'll need the current

password for the root user. If you've just installed MariaDB, and

you haven't set the root password yet, the password will be blank,

so you should just press enter here.

Enter current password for root (enter for none):

OK, successfully used password, moving on...

Setting the root password ensures that nobody can log into the MariaDB

root user without the proper authorisation.

Set root password? [Y/n]

New password:

Re-enter new password:

Password updated successfully!

Reloading privilege tables..

... Success!

By default, a MariaDB installation has an anonymous user, allowing anyone

to log into MariaDB without having to have a user account created for

them. This is intended only for testing, and to make the installation

go a bit smoother. You should remove them before moving into a

production environment.

Remove anonymous users? [Y/n]

... Success!

Normally, root should only be allowed to connect from 'localhost'. This

ensures that someone cannot guess at the root password from the network.

Disallow root login remotely? [Y/n]

... Success!

By default, MariaDB comes with a database named 'test' that anyone can

access. This is also intended only for testing, and should be removed

before moving into a production environment.

Remove test database and access to it? [Y/n]

- Dropping test database...

... Success!

- Removing privileges on test database...

... Success!

Reloading the privilege tables will ensure that all changes made so far

will take effect immediately.

Reload privilege tables now? [Y/n]

... Success!

Cleaning up...

All done! If you've completed all of the above steps, your MariaDB

installation should now be secure.

Thanks for using MariaDB!Jetzt schauen wir uns an, ob der Dienst sauber läuft und setzen ihn dann auf Autostart.

systemctl status mariadb

systemctl enable mariadbAnlegen der Datenbank und einem eigenen radius-Benutzer

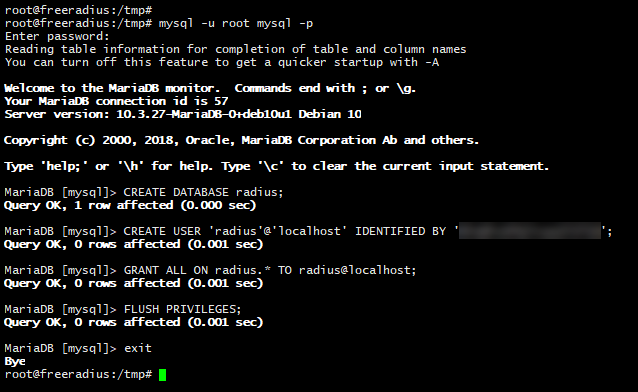

Wir erstellen nun eine neue Datenbank, einen neuen Benutzer und geben diesem Benutzer die vollen Rechte auf die Datenbank. Ändern Sie den Wert „KENNWORT“ durch ein sicheres Kennwort Ihrer Wahl.

mysql -u root mysql -p

CREATE DATABASE radius;

CREATE USER 'radius'@'localhost' IDENTIFIED BY 'KENNWORT';

GRANT ALL ON radius.* TO radius@localhost;

FLUSH PRIVILEGES;

exit

Damit hätten wir den Datenbank-Teil abgeschlossen. Kommen wir nun zur Installation von freeradius.

Freeradius

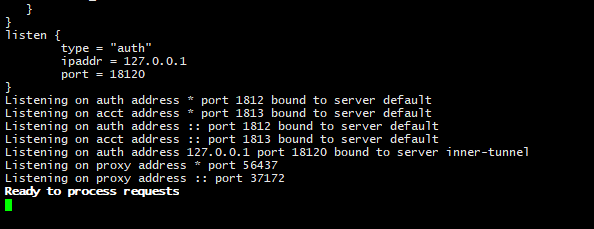

apt install freeradius freeradius-mysql freeradius-utils -yDamit wird der freeradius-Server installiert, und wahrscheinlich auch direkt gestartet. Es gibt die Möglichkeit, den Server auf der Kommandozeile mit visuellem Output zu starten. Dies zeigt immer sehr gut an, ob und was passiert. Das geht aber nur, wenn der Dienst nicht läuft, da sonst der Port schon belegt ist und ein erneuter Start nicht möglich ist. Daher beenden wir jetzt den Dienst und starten ihn danach manuell.

systemctl stop freeradius

/sbin/freeradius -X

Das sieht gut aus, mit einem STRG+C beenden wir den Dienst wieder.

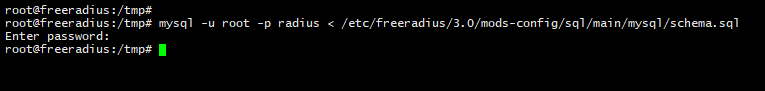

Um die Benutzer in der MySQL-Datenbank zu speichern, brauchen wir nun ein paar Befehle. Als erstes importieren wir eine Schema-Datei in unsere Datenbank, die wir erzeugt haben.

mysql -u root -p radius < /etc/freeradius/3.0/mods-config/sql/main/mysql/schema.sqlWir brauchen hier das root-Kennwort der Datenbank.

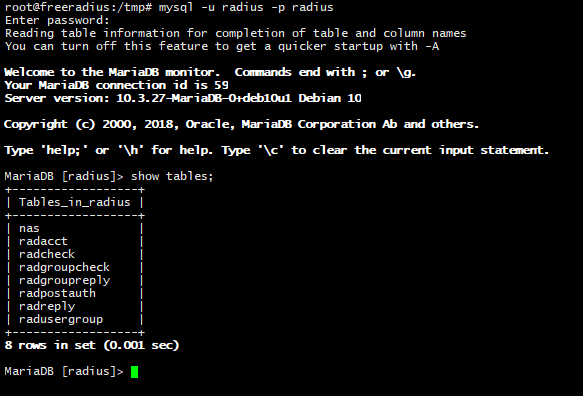

Wir können nun prüfen, ob der Import funktioniert hat. Wichtig: Hier brauchen wir jetzt den radius-Benutzer, nicht den root.

mysql -u radius -p radius

show tables;

exit

Wir sehen hier, dass mehrere Tabellen hinzugefügt wurden.

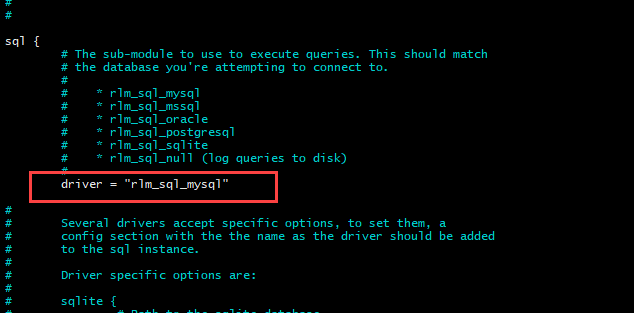

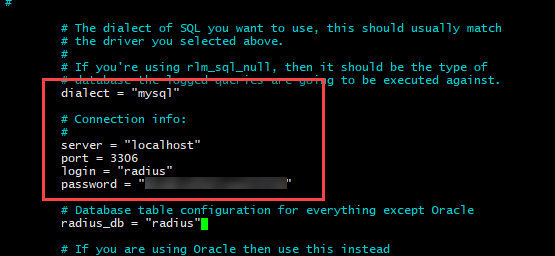

Nun müssen wir die Anbindung an die Datenbank konfigurieren. Dies geschieht über die Datei /etc/freeradius/3.0/mods-available/sql

nano /etc/freeradius/3.0/mods-available/sqlHier müssen die folgenden Einträge angepasst werden:

| Wert vorher | Wert nachher |

| driver = „rlm_sql_null“ | driver = „rlm_sql_mysql“ |

| dialect = „sqlite“ | dialect = „mysql“ |

Zusätzlich müssen die vier Felder aktiviert werden und es müssen die korrekten Werte eingetragen werden:

- server

- port

- login

- password

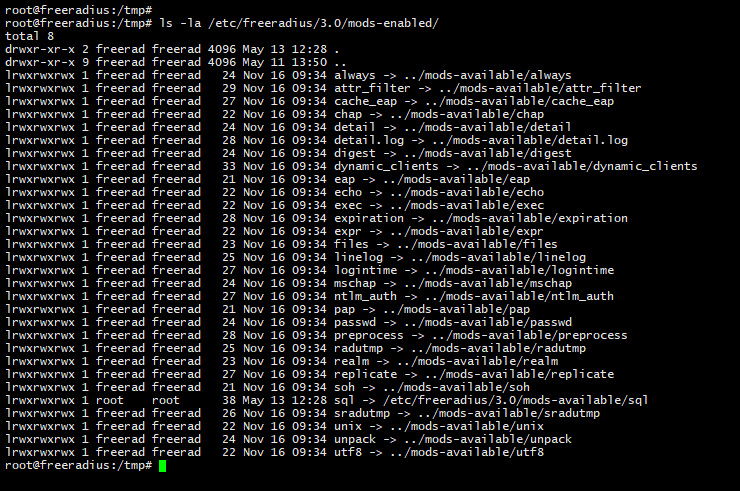

Nun können wir die Datei verlinken, so dass sie aktiv genutzt wird.

ln -s /etc/freeradius/3.0/mods-available/sql /etc/freeradius/3.0/mods-enabled/Streng genommen müssen wir nun noch die Berechtigungen an der Datei anpassen, auch wenn die Datei auf 777 steht

Das geht mit

chown -h freerad:freerad /etc/freeradius/3.0/mods-enabled/sqlWir können nun erneut prüfen, ob der Dienst noch sauber startet um sicherzustellen, dass wir keinen Fehler eingebaut haben:

/sbin/freeradius -XBerechtigungen für die Access Points vergeben

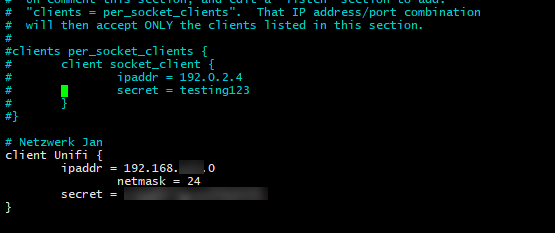

Im nächsten Schritt müssen wir ein Shared Secret vergeben und einen IP-Bereich, aus dem die WLAN-Geräte sich authentifizieren dürfen. Dies wird gemacht in der Datei /etc/freeradius/3.0/clients.conf.

Hier muss in die Datei der folgende Block eingefügt werden:

client Unifi {

ipaddr = 192.168.1.0

netmask = 24

secret = SHARED_SECRET

}Wie der Bereich heißt und wie groß er ist, ist euch überlassen. Man könnte hier theoretisch jeden AP mit seiner IP einzeln eintragen. Ich habe das /24-Netzwerk freigegeben, in dem die Geräte zuhause sind. Da in dem Netz sowieso nur Netzwerk-Geräte vorhanden sind, tut das der Sicherheit nicht wirklich einen Abbruch.

Aktivierung eines Default / Fallback-Netzes

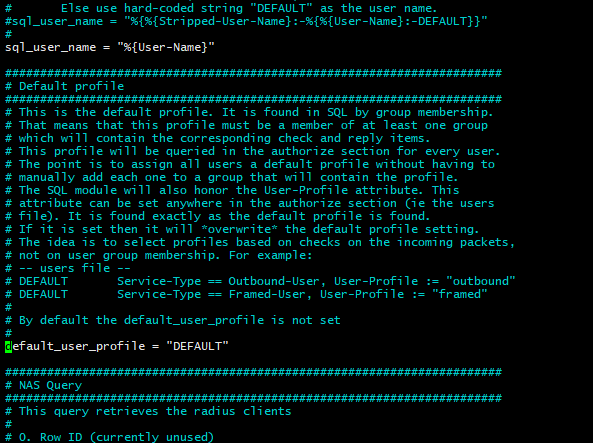

Nun kommt ein sehr wichtiger Teil. Wenn Geräte, die nicht mit ihrer MAC-Adresse bekannt und eingetragen sind, einen Zugriff auf das Netzwerk bekommen sollen, muss dies aktiviert werden. Die einsprechende Einstellung ist in der Datei /etc/freeradius/3.0/mods-config/sql/main/mysql/queries.conf zu finden. Hier muss die folgende Zeile aktiviert werden:

Wenn dies nicht gemacht wird, werden unbekannte Geräte / MAC-Adressen abgelehnt und können keine Verbindung aufbauen.

Nun können wir erneut testen, ob der Start des Dienstes funktioniert:

/sbin/freeradius -XDie Installation von daloRADIUS

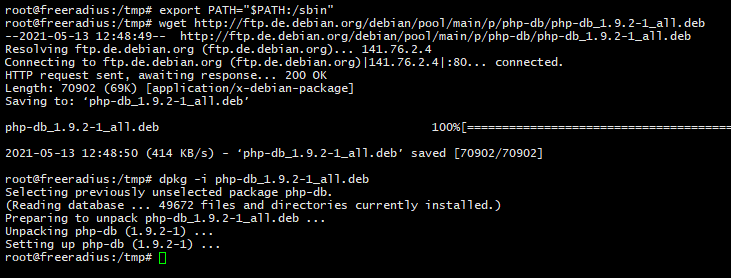

Nun kommen wir zur Installation der daloRADIUS Weg-GUI. Basis hierfür ist der Apache2 Webserver. Wir benötigen hierfür ein PHP-Modul, welches unter Debian per default nicht mehr vorhanden ist (php-db). Da ohne dieses Paket die Weboberfläche aber nicht läuft, müssen wir es per Hand installieren. Erstmal können wir aber die normal verfügbaren Pakete installieren.

apt install apache2 php libapache2-mod-php php-mail php-mail-mime php-mysql php-gd php-common php-pear php-mbstring php-xml php-curl unzip wget -yNun kommen wir zu dem fehlenden Paket. Dazu besuchen wir die Seite https://packages.debian.org/stretch/all/php-db/download und wählen hier einen Spiegelserver unserer Wahl aus.

export PATH="$PATH:/sbin"

cd /tmp

wget http://ftp.de.debian.org/debian/pool/main/p/php-db/php-db_1.9.2-1_all.deb

dpkg -i php-db_1.9.2-1_all.deb

Nun laden wir daloRADIUS herunter und verschieben es in das Webserver-Verzeichnis.

wget https://github.com/lirantal/daloradius/archive/master.zip

unzip master.zip

mv daloradius-master /var/www/html/daloradius

cd /var/www/html/daloradiusDanach müssen wir die Konfig-Vorlagen-Datei kopieren auf den korrekten Namen:

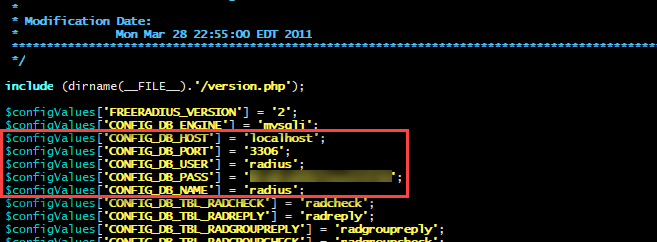

cp /var/www/html/daloradius/library/daloradius.conf.php.sample /var/www/html/daloradius/library/daloradius.conf.phpZuletzt müssen wir die Datei anpassen und die folgenden Zeilen anpassen

nano /var/www/html/daloradius/library/daloradius.conf.phpAngepasst werden müssen die Zeilen

$configValues['CONFIG_DB_HOST'] = 'localhost';

$configValues['CONFIG_DB_PORT'] = '3306';

$configValues['CONFIG_DB_USER'] = 'root';

$configValues['CONFIG_DB_PASS'] = '';

Bei Bedarf kann noch das Logfile umgebogen werden, dies ist im weiteren Verlauf der Datei zu finden:

$configValues['CONFIG_LOG_FILE'] = '/var/www/logs/daloradius.log';Die Datei speichern und verlassen.

Füllen der Datenbank

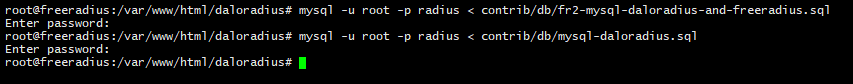

Nun müssen die Tabellen für daloRADIUS in die Datenbank importiert werden. Hierzu müssen wir uns im Verzeichnis /var/www/html/daloradius befinden, sonst findet der Befehl die Datei nicht.

mysql -u root -p radius < contrib/db/fr2-mysql-daloradius-and-freeradius.sql

mysql -u root -p radius < contrib/db/mysql-daloradius.sql

Nun müssen wir noch ein paar Berechtigungen anpassen.

chown -R www-data:www-data /var/www/html/daloradius/

chmod 664 /var/www/html/daloradius/library/daloradius.conf.php

mkdir /var/www/logs/

touch /var/www/logs/daloradius.log

chown www-data:www-data /var/www/logs/daloradius.log

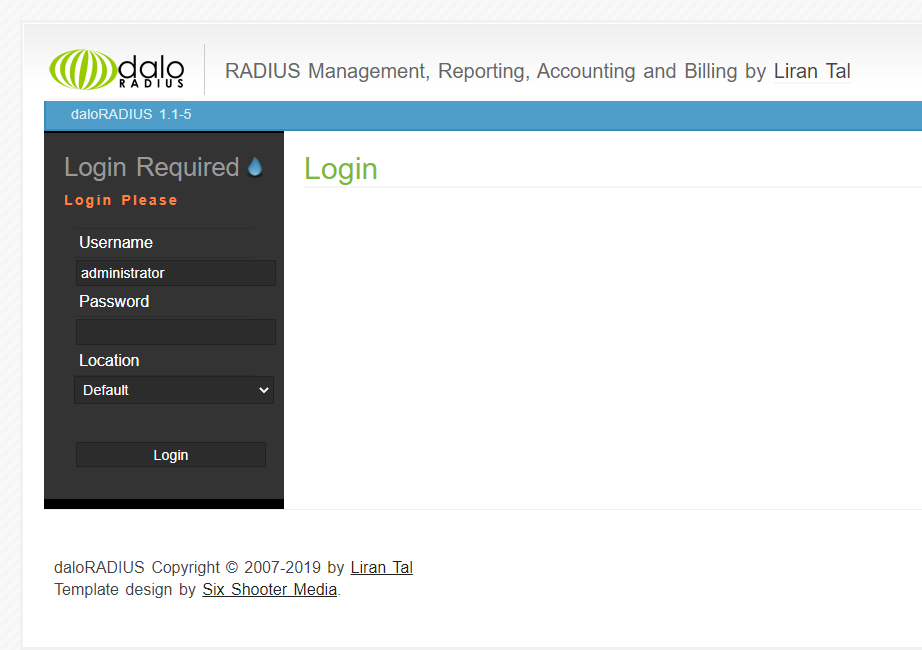

chmod 664 /var/www/logs/daloradius.logErster Aufruf der daloRADIUS Web-GUI

Sind alle Befehle erfolgreich durchgelaufen, können wir nun die Webseite das erste Mal aufrufen. Dazu öffnen wir

http://<IP_ADRESSE>/daloradius/Hat alles geklappt, werden wir von der folgenden Seite begrüßt:

Anmelden können wir uns mit

Benutzername: Administrator und

Kennwort: radius

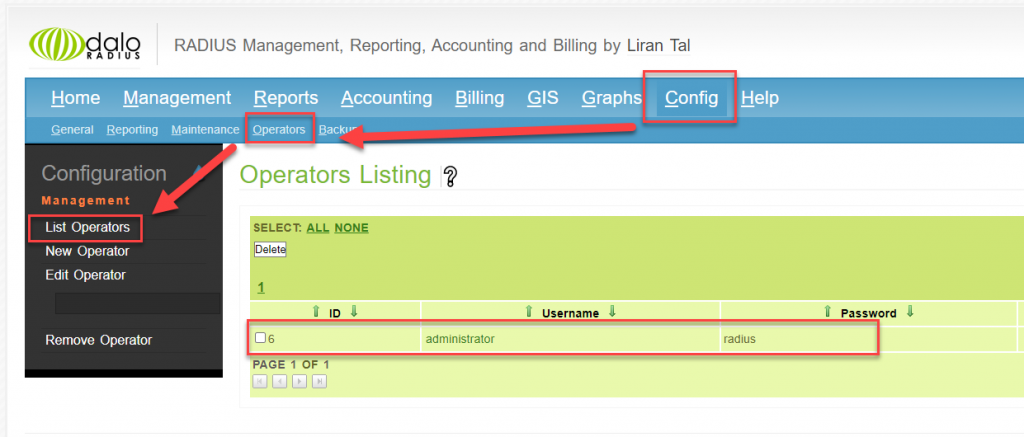

Standard-Kennwort ändern

Um das Standard-Kennwort zu ändern, wechseln wir unter Config zu Operators und lassen uns die aktuellen Benutzer anzeigen.

Klickt man auf das Benutzerkonto, kann man hier das Kennwort ändern und speichern.

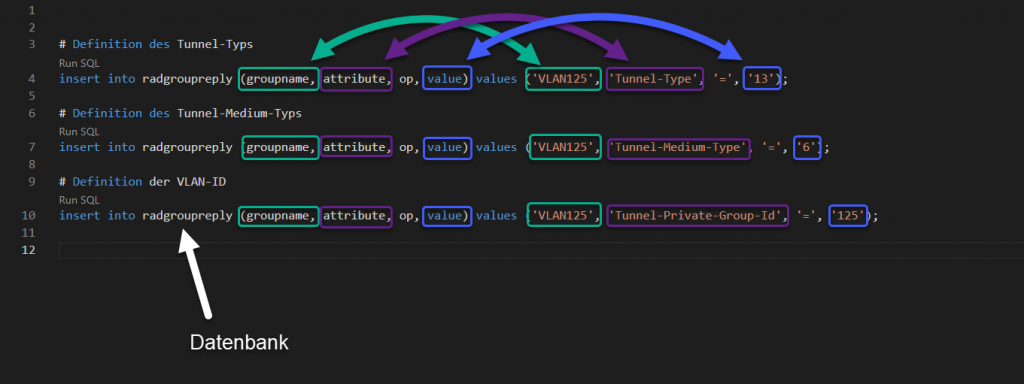

Anlegen der VLANs und Benutzergruppen

Im nächsten Schritt müssen wir nun dem System beibringen, welche VLANs existieren. Jedes VLAN kann mit einem sprechenden Namen (Gruppen-Name) ausgestattet werden, dies vereinfacht die Zuweisung später in der Weboberfläche.

Die VLANs werden direkt in die Datenbank geschrieben. Pro VLAN / Gruppe brauchen wir hier drei Zeilen Code. Um das alles ein bisschen besser zu beschreiben, hier eine Beschreibung der Zeilen:

Diese drei Einträge müssen wir für jedes VLAN erzeugen, was genutzt und zugewiesen werden soll.

mysql -u radius -p radius

insert into radgroupreply (groupname, attribute, op, value) values ('VLAN125', 'Tunnel-Type', '=', '13');

insert into radgroupreply (groupname, attribute, op, value) values ('VLAN125', 'Tunnel-Medium-Type', '=', '6');

insert into radgroupreply (groupname, attribute, op, value) values ('VLAN125', 'Tunnel-Private-Group-Id', '=', '125');Um nun ein Standard-Fallback-Netz bzw. -VLAN zu definieren, brauchen wir die folgenden zwei Zeilen Code:

INSERT INTO radusergroup (username, groupname, priority) VALUES ('DEFAULT', 'VLAN125', '0');

insert into radgroupcheck (groupname, attribute, op, value) values ('VLAN125', 'Auth-Type', ':=', 'Accept');Achtet unbedingt darauf, dass die Gruppe (das Attribut groupname) vorhanden ist! Heißt: Als Standard-Gruppe kann nur eine bereits vorhandene Gruppe ausgewählt werden.

Anlegen einer Clients per SQL-Befehl (Optional)

Wenn ihr einen oder mehrere Clients per MySQL-Befehl anlegen wollt, könnt ihr dies wie folgt machen:

INSERT INTO radcheck (username, attribute, op, value) VALUES('AA:BB:CC:DD:EE:FF', 'Cleartext-Password', ':=', 'AA:BB:CC:DD:EE:FF');

insert into radusergroup (username, groupname, priority) values ('AA:BB:CC:DD:EE:FF', 'VLAN125', 0);

INSERT INTO userinfo (username) VALUES('AA:BB:CC:DD:EE:FF');Achtet darauf, dass das Format der MAC-Adressen mit den Einstellungen im Unifi Controller übereinstimmt. Wir haben an dieser Stelle die Einstellung noch nicht vorgenommen, das kommt noch.

Die Priorität beachten

Jeder Eintrag hat eine Priorität. Ich habe die Befehle hier so angepasst und gesetzt, dass die Priorität 0 überall vorhanden ist. Somit sind alle Einträge gleich priorisiert. Wenn z.B. der DEFAULT-Eintrag eine Priorität von 10 hat und die MAC-Adressen der Geräte eine Priorität 0 (wie sie erstellt wird, wenn nichts manuelles eingetragen wird), wird immer der DEFAULT-Eintrag ausgewählt und die manuell erstellten Einträge werden ignoriert.

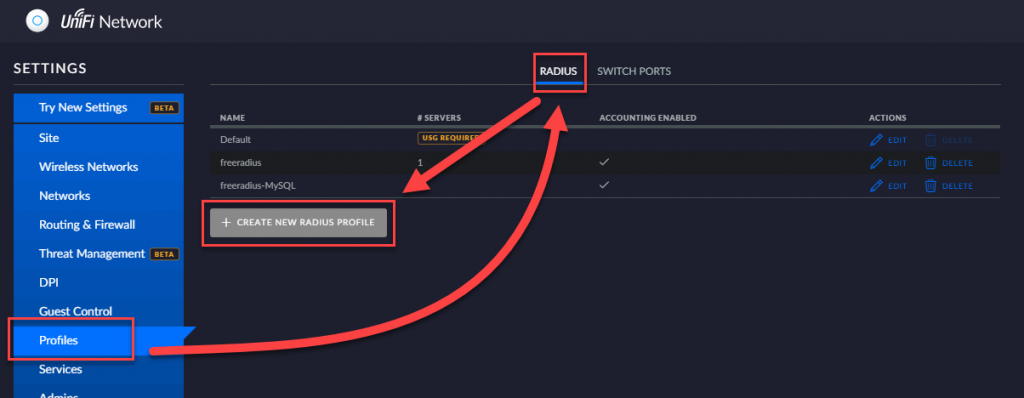

Konfiguration des Unifi RADIUS-Profils

Wir melden uns nun im Ubiquiti Unifi-Controller an, gehen in die Einstellungen und wechseln hier unter Profiles in den Reiter RADIUS.

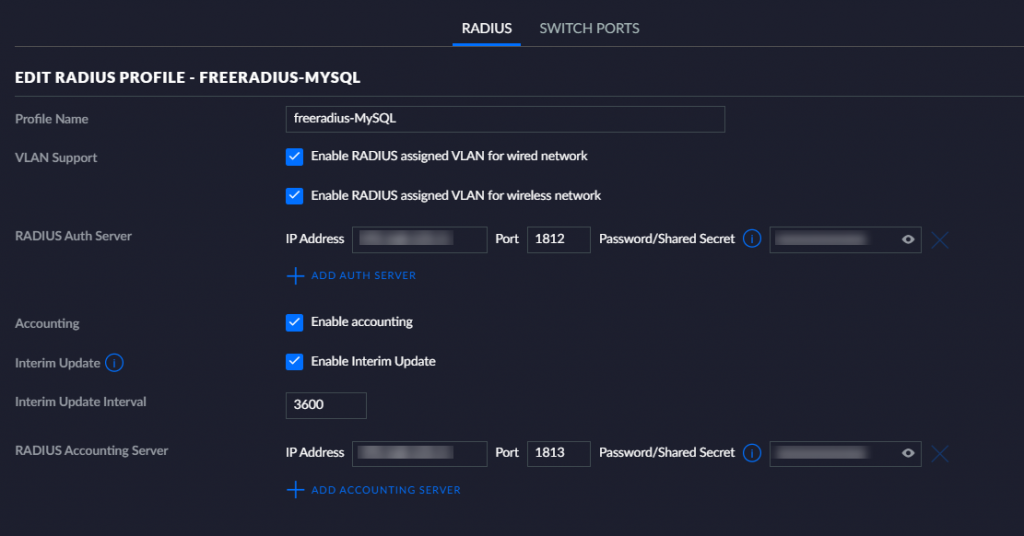

Dort legen wir einen neuen Eintrag an, der wie folgt aussieht:

Der Name des Profils ist euch überlassen. Als IP-Adresse muss nun die IP der freeradius-VM eingetragen werden, die Ports verbleiben auf den Standard-Einstellungen. Das Kennwort haben wir im Verlauf der Installation in der clients.conf definiert. Diesen Eintrag speichern wir ab.

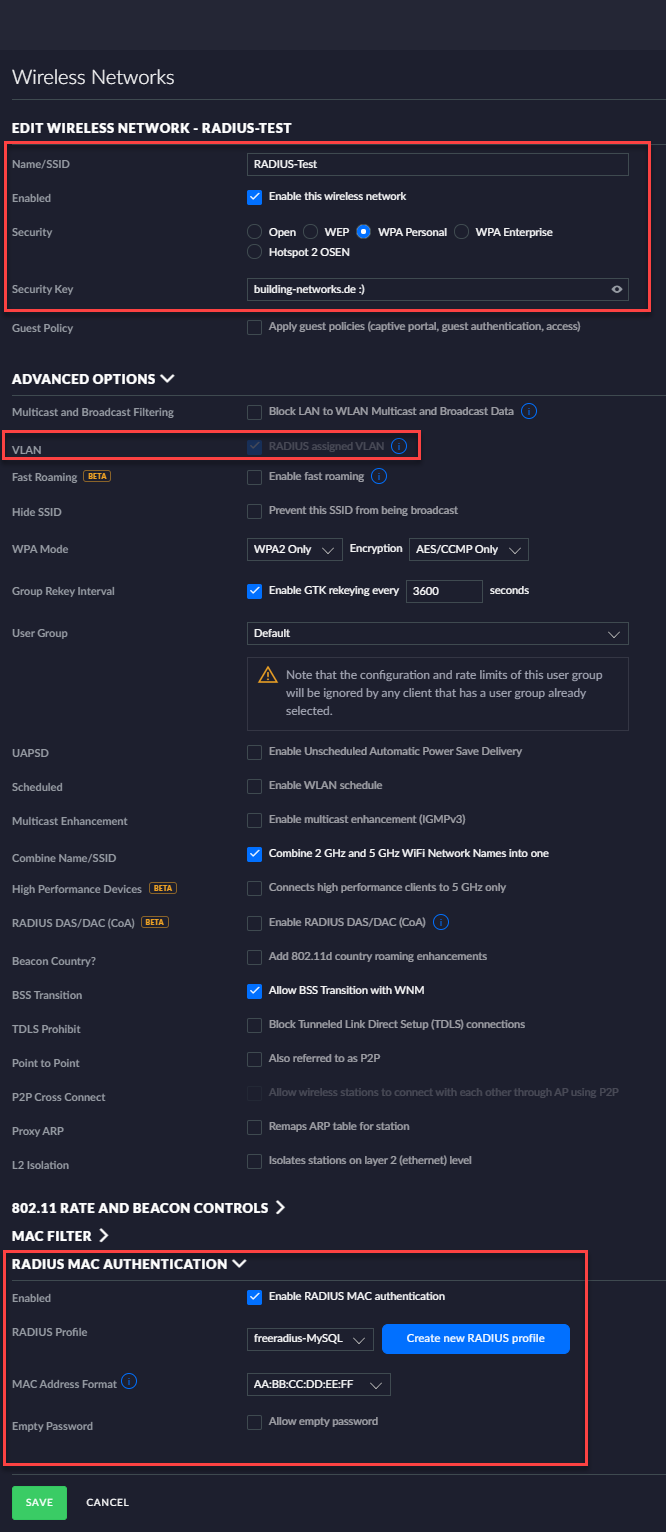

RADIUS-basiertes WLAN erstellen

Im Unifi Controller wechseln wir in den Punkt Wireless Networks und erzeugen hier ein neues WLAN. Wichtig sind hier die folgenden Einstellungen:

- Name: Der Name von eurem WLAN

- Enabled: Macht Sinn, woll 🙂

- Security: Das WLAN bekommt eine WPA2-Verschlüsselung mit einem Kennwort. Alternativ wäre hier auch WPA2 Enterprise möglich, wenn man die Sicherheit weiter erhöhen möchte.

- VLAN: Hier wird automatisch die korrekte Einstellung gewählt, sobald man weiter unten die RADIUS-basierte Authentifizierung einschaltet. Diese Option sieht in neueren Controller-Versionen etwas anders aus.

- RADIUS MAC AUTHENTICATION: Hier muss die Option aktiviert werden.

- RADIUS Profile: Hier wählen wir das gerade angelegte Profil aus

- MAC Address Format: Hier müssen wir nun einstellen, in welchem Format die Adressen erwartet werden. Dies muss übereinstimmen mit den Einträgen im freeradius-Server. Die MAC-Adresse aa-bb-cc-dd-ee-ff ist etwas anderes als aa:bb:cc:dd:ee:ff

Die restlichen Einstellungen können nach Bedarf gesetzt und eingestellt werden. Wir speichern das WLAN und machen gleich den ersten Test mit einem Endgerät.

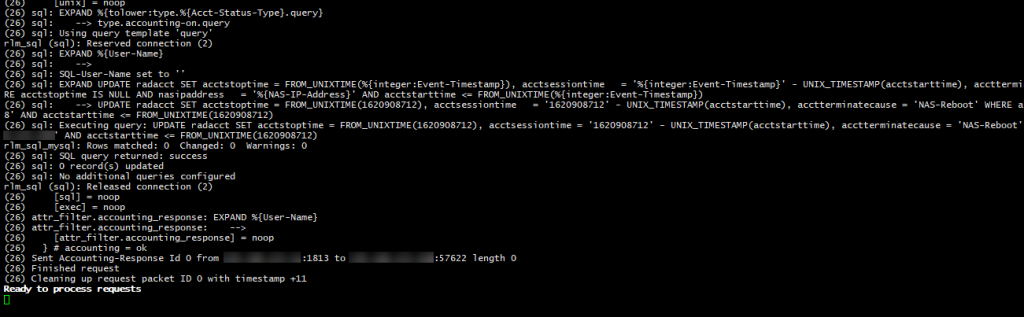

Test des RADIUS Servers

Damit wir den freeradius-Server nun testen können, empfiehlt sich ein manueller Start mit dem Parameter -X:

freeradius -XHier können wir dann sehen, ob die Verbindung passt oder ob es zu Problemen kommt.

Nun versuche ich, mich mit meinem Handy an dem neuen WLAN anzumelden.

Die Verbindung in meinem Fall funktioniert, ich werde am Netzwerk angemeldet. Da ich die MAC-Adresse von meinem Handy noch nicht eingetragen habe, falle ich in das Fallback-Netzwerk.

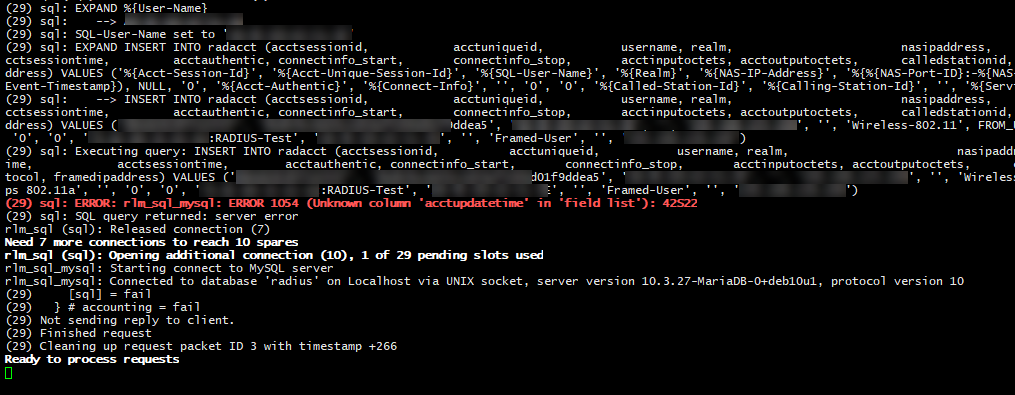

SQL-Fehler im Logfile

Ich hatte bei meinem System und auch auf dem Kundensystem, was ich installiert habe, diverse Fehlermeldungen im Logfile. Diese waren unter anderem:

(40) sql: ERROR: rlm_sql_mysql: ERROR 1054 (Unknown column ‚acctupdatetime‘ in ‚field list‘): 42S22

(62) sql: ERROR: rlm_sql_mysql: ERROR 1054 (Unknown column ‚acctinterval‘ in ‚field list‘): 42S22

Neben acctupdatetime und acctintervallwurden auch noch die Werte framedipv6address, framedipv6prefix, framedinterfaceid und delegatedipv6prefix angemerkt. Ursache hierfür ist, dass diese Einträge in der Datenbank nicht vorhanden sind. Ich habe einige Zeit gebraucht um herauszufinden, wie ich sie (korrekt) hinzufügen kann. Die benötigten Zeilen hierfür sind

mysql -u radius -p radius

ALTER TABLE radacct ADD COLUMN acctupdatetime datetime NULL default NULL;

ALTER TABLE radacct ADD COLUMN acctinterval int(12) default NULL;In meiner Debian-basierten Installation hat das ausgereicht, um den Fehler bei der Anmeldung von einem Client zu beseitigen. Auf der Kundeninstallation, die ich vorgenommen habe, mussten noch ein paar mehr Einträge erzeugt werden. Der Befehl dazu ist immer gleich, allerdings ändert sich die Art der Einträge. Alle korrekten Werte können hier abgeguckt werden:

https://github.com/FreeRADIUS/freeradius-server/blob/master/raddb/mods-config/sql/main/mysql/schema.sql

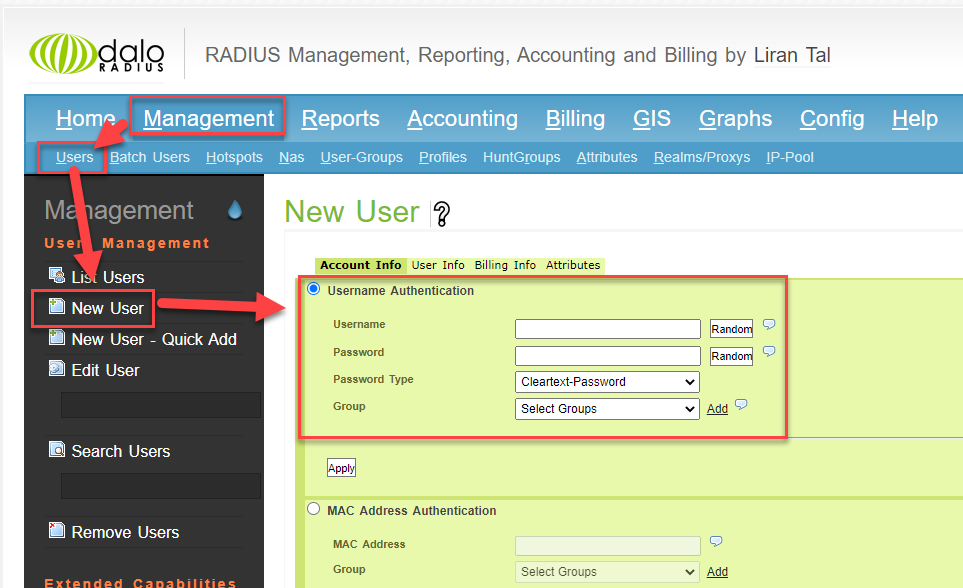

Neue Clients anlegen per daloRADIUS

Auf der daloRADIUS-Admin Konsole können wir nun beginnen, die Clients einzutragen und den Netzen zuzuweisen.

Username und Password ist jeweils die MAC-Adresse des Clients, unter Group kann dann das gewünschte VLAN eingetragen werden. Im Reiter User Info empfiehlt es sich, einen sprechenden Namen für das Gerät bei Vorname oder Nachname einzutragen, dadurch ist auf der Hauptseite direkt sichtbar, um welches Gerät es sich handelt.

Nun muss der Eintrag gespeichert werden, danach kann sich das Gerät am WLAN anmelden und fällt automatisch in das korrekte VLAN.

Fazit

Mit diesen Einstellungen lässt sich eine SQL-unterstützte RADIUS-Authentifizierung mittels freeradius und daloRADIUS als Web-Frontend einrichten. Die Pflege der Geräte funktioniert einfach über einen Browser, und das RADIUS-System selbst ist nicht zwangsläufig an Ubiquiti Unifi-Geräte gebunden, hier wäre auch eine andere WLAN-Lösung möglich.

Wenn Fragen sind oder ihr generell was zu dem Thema loswerden wollt, hinterlasst mir einen Kommentar.

Vielen Dank für diese gute Anleitung! Es hat bei mir alles funktioniert, bis auf das default VLAN. Bei unbekannten Geräten kommt leider immer folgendes im Log:

(5) pap: WARNING: No „known good“ password found for the user. Not setting Auth-Type

(5) pap: WARNING: Authentication will fail unless a „known good“ password is available

(5) [pap] = noop

(5) } # authorize = ok

(5) ERROR: No Auth-Type found: rejecting the user via Post-Auth-Type = Reject

(5) Failed to authenticate the user

(5) Using Post-Auth-Type Reject

Hast du eine Idee woran das liegt bzw. wie ich das umgehen kann?

Grüße

Konnte den Fehler eben selbst finden. In radusergroup waren 2 VLANs durch meinen Fehler angelegt. Löscht man eines davon, geht es.

Hallo,

gute Anleitung, ABER ich bekomme nachdem ich mich beim Daloradius anmelden möchte einfach einen HTTP 500 Error. Ich habe keine Ahnung woran es liegt.

Viele Grüße

Hallo,

bin jetzt auch so weit, dass ich HTTP 500 bekomme. Beim Chrome kommt diese Meldung beim Firefox eine leere Seite ohne alles.

Hallo,

gute Anleitung, aber mittlerweile habe ich bei dieser Installation das Problem das die Endgeräte kein selfsigned Certifikat mehr akzeptieren. Gibts noch ne Anleitung wie man nit LetsEncrypt ein Certifikat eingebunden bekommt?

Viele Grüße

Hallo, tolle Anleitung!

Du schreibst in Deinen

Artikeln, auch eine Anmeldung WPA2 Enterprise wäre möglich. Das würde mich interessieren!

Wäre einfacher als jede MAC zu kopieren und dann einzutragen.

Die Vlan Zuordnung über die Gruppen bleibt ja bestehen, das ist schon Klasse!

Hättest Du da eine Lösung, bzw ein paar Tips?

MfG

Eine wirklich tolle Anleitung. Falls jemand mal auf das Problem stoßen sollte die Website von daloRADIUS nicht öffnen zu können. Bei mir lag es nur an Chrome … benutzt lieber Firefox 🙂

Wirklich tolle Anleitung,

komme aber beim daloRadius im Browser nicht weiter bis zu einen 404 not found.

Habe da momentan keinen Ansatz wie ich das lösen kann.

Tolle Anleitung,

Auch unter Debian mit nginx läuft diese tolle Anleitung wunderbar.

Einzig beim Testlauf des FreeRadius mit freeradius -X meckerte er die TLS Zertifikate an. Diese müssen in /etc/freeradius/3.0/mods-available/sql im Bereich „mysql“ unter „# If any of the files below are set, TLS encryption is enabled“ alle mit # einkommentiert werden.

Ein 404 Error zeigt das die Dalo PHP Dateien falsch kopiert wurden und sehr wahrscheonlich NICHT im Document Root Verzeichnis /var/www/html/ des Webservers liegen in einem dortigen Verzeichnis /daloradius.

Eine andere, ebenfalls sehr gute Anleitung unter https://kifarunix.com/install-freeradius-with-daloradius-on-ubuntu-20-04/ beschreibt das ebenfalls.

Wenn man den aktuellen master.zip File mit der 2.0Beta runterlädt und entzippt dann rennt Daloradius NICHT mehr in einem Unterverzeichnis der Webserver Root sondern nur noch direkt in der Root!! Das erzeugt dann den oben schon angemerkten „404 not found“ Fehler.

Sicher ein Fehler der Autoren und einen Hinweis auf deren GitHub Seite wert?!

Als Workaround kann man testweise die Document Root des Webservers auf das Daloradius Verzeichnis legen oder alternativ den Inhalt der master.zip Datei direkt ins Webserver Rootverzeichnis kopieren.

Damit rennt dann die derzeitige 2.0 Beta fehlerlos und hat ein deutlich schöneres und moderneres GUI als das der 1er Releases!

Das Problem der SQL Fehler ist damit auch gefixt, denn es gibt eine neue Schema Datei für FreeRadius Ver. 3.0

mysql -u root -p radiusdb < contrib/db/fr3-mysql-freeradius.sql

Ansonsten tolle Anleitung und damit klappt die Installation auch der 2.0Beta fehlerlos!!

Bei dem Schritt sudo cp /var/www/html/daloradius/library/daloradius.conf.php.sample /var/www/html/daloradius/library/daloradius.conf.php kommt bei mir die meldung : No such file or directory.

Kann jemand mir sagen was ich machen muss damit es funktioniert?

Hi Marlon, die Quelldatei ist laut deiner Fehlermeldung nicht vorhanden. Überprüf mal bitte die Pfade und die Dateinamen, hier hat sich scheinbar in der neuen Version des Programms etwas geändert.

Es gibt auch eine Anleitung die die Installation der aktuellsten 2.0er Version beschreibt die problemlos klappt. Die Pfade dieser Version sind geändert. Ist in den 2.0 Installation Dateien auch vermerkt! Vielleicht hilft es dem einen oder anderen?!

https://administrator.de/tutorial/freeradius-management-mit-webgui-6972997853.html